chalabala - Fotolia

Cybersécurité : les mauvais comptes du monde de la santé

La santé a mal à sa cybersécurité. En 2021, au 18 novembre, il fallait déjà compter 47 cyberattaques « réussies » avec rançongiciel, soit seulement trois de moins que l’année précédente. Sur un total de 349 incidents de sécurité.

Ce jeudi 18 novembre se déroulait un colloque sur la cybersécurité organisé par l’Agence du Numérique de Santé. L’occasion, pour le fonctionnaire de sécurité des systèmes d’information des ministères chargés des affaires sociales, d’annoncer la mise en place de l’Observatoire permanent de la sécurité des systèmes d’information des établissements de santé (Opssies), relèvent nos confrères de TICsanté. Mais aussi de faire le point sur la situation de la menace pesant sur le secteur. Et elle n’est pas particulièrement rassurante.

Selon les chiffres présentés lors du colloque par le haut fonctionnaire de défense et de sécurité (HDFS) du ministère des Solidarités et de la Santé, il fallait compter une « trentaine d’attaques par rançongiciels » en 2018, sur 319 incidents de sécurité déclarés. Et cela, pour un périmètre de 3 000 établissements de santé publics comme privés.

En 2019, 46 incidents de sécurité ont impliqué un ransomware sur ce périmètre, pour 354 incidents de sécurité. L’année suivante, il fallait en compter 49 (pour 349 incidents déclarés). En 2021, au 18 novembre, 47 incidents de sécurité ont déjà impliqué un rançongiciel dans les établissements de santé français.

Et ces attaques ont un coût. Attaqué durant l’été, le centre hospitalier d’Arles a pu, lors de ce colloque, en faire la démonstration. L’incident aura coûté plus de 300 000 euros de prestations d’assistance à maîtrise d’ouvrage et d’œuvre, mais aussi 20 000 euros d’heures supplémentaires pour les personnels informatiques, et 15 000 euros pour le recrutement d’un CDD additionnel. À cela s’ajoutent plus de 40 000 actes à ressaisir dans le système d’information hospitalier, soit environ 200 j/H, ou encore plus de 4 000 séjours PMSI à recoder sans accéder aux comptes-rendus médicaux. Et pour le coup, une assurance cyber sera souscrite.

Pour 2021, quelques cas d’attaques sur le secteur de la santé sont connus : la clinique de l’Anjou, le centre hospitalier de Dax, le groupement hospitalier de Dordogne, l’hôpital Nord-Ouest, à Villefranche-sur-Saône, l’hôpital de La Châtre, le centre hospitalier d’Oloron, l’hôpital de Saint-Gaudens, le centre de lutte contre le cancer François-Baclesse, le laboratoire Cerba, le centre hospitalier d’Arles, et encore la polyclinique Bordeaux Nord.

La réalité est donc pire : au premier trimestre, il faut compter 32 incidents liés à des rançongiciels, puis 12 de plus au second trimestre – dont des exploitations de la fameuse et désormais ancienne vulnérabilité CVE-2019-11510 ayant affecté les systèmes Pulse Secure –, et 5 au troisième trimestre.

Dans le détail, le CERT Santé a relevé une activité malveillante « significative » au premier trimestre 2021, en particulier sur le front des ransomwares, donc. Mais pas uniquement sur les établissements de santé eux-mêmes : des hébergeurs ont subi des « interruptions de service » provoquant des incidents « majeurs […] pour de nombreuses structures ». Et à cela s’ajoute une progression de 20 % des signalements pour le secteur médico-social.

La multiplication des vulnérabilités critiques divulguées depuis le début 2021 n’a assurément pas aidé. Mais le CERT Santé et le CERT-FR ont manifestement veillé au grain, alertant plus de 700 structures pour des failles affectant les systèmes Exchange, et plus de 200 structures pour des failles sur des accès VPN ou des identifiants de comptes compromis.

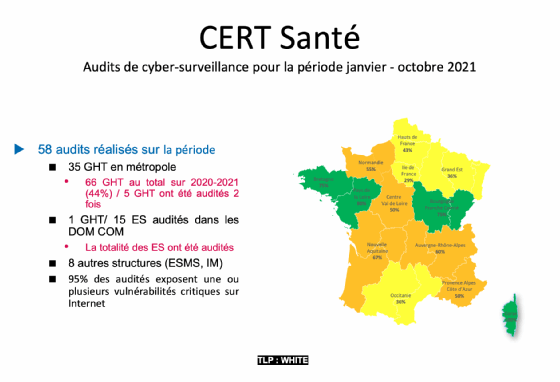

Entre janvier et octobre, le CERT Santé a réalisé 58 audits de « cyber-surveillance », sur, notamment, 35 groupements hospitaliers territoriaux (GHT). Le résultat souligne l’importance de l’exercice : « 95 % des audités exposent une ou plusieurs vulnérabilités critiques sur Internet ».

Interrogé au sujet des opérateurs de services essentiels (OSE), prévus par la déclinaison française de la directive NIS, début septembre, lors du Forum International de la Cybersécurité, à Lille, Guillaume Poupard, directeur général de l’Agence nationale de la sécurité des systèmes d’information (Anssi), relevait qu’une centaine d’établissements hospitaliers avaient été désignés OSE, rapidement, au premier trimestre.

L’effet vertueux de circonstances désastreuses : « nous avions 13 CHU OSE parce que OIV. Cela fait un moment que l’on discutait avec le ministère de la Santé pour aller plus loin, parce que ce n’est pas suffisant. On n’y arrivait pas. Entre-temps, il y a eu la Covid et toutes ces vagues de rançongiciels. La vérité, c’est que les hôpitaux n’y croyaient pas trop à la menace, donc au moment des arbitrages [budgétaires, N.D.L.R.], ils avaient mieux à faire ; et je comprends ; je ne critique pas ».