Hive : cet autre ransomware de plus en plus populaire

Apparu en juin, ce ransomware en mode service a déjà fait plusieurs dizaines de victimes à travers le monde. Ses opérateurs en ont revendiqué 55 ; nous en avons identifié 15 de plus, dont l’université technique de Nuremberg.

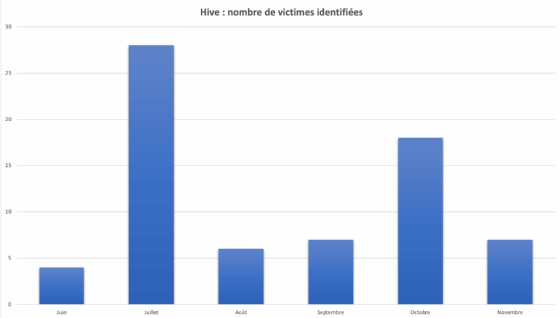

Le programme de ransomware en mode service (RaaS) Hive s’est fait remarquer pour la première fois au mois de juin, avec une attaque commise contre le groupe Altus, spécialisé dans l’immobilier. Depuis, ses opérateurs ont revendiqué 55 victimes à travers le monde. Nous suivons les activités de la franchise Hive et de ses affidés en comptant leurs attaques lorsqu’elles surviennent et non pas lorsqu’elles sont revendiquées : comme les opérateurs de Pysa, ceux de Hive précisent la date à laquelle le chiffrement des données de leur victime a été lancé.

Initialement, le ransomware Hive ne touchait que les systèmes Windows, avec du code de chiffrement écrit en Golang. Mais depuis le mois d’octobre – sinon plus tôt –, des variantes pour les systèmes FreeBSD, Linux et les hôtes ESXi, sont mises à disposition des affidés par les opérateurs de la franchise, comme l’ont signalé les chercheurs d’Eset.

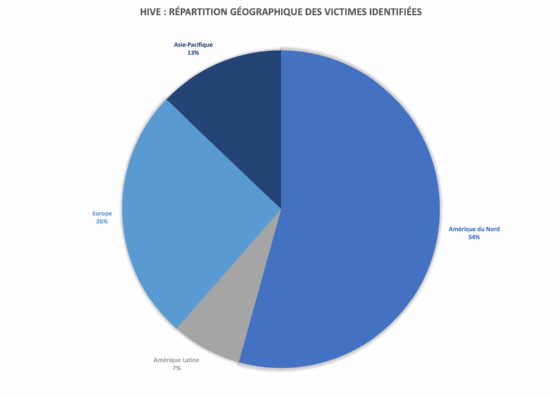

Récemment, Hive s’est notamment fait remarquer outre-Rhin pour l’attaque conduite contre le géant de l’électronique et de l’électroménager MediaMarkt – auquel 240 millions de dollars ont été initialement demandés. Mais c’est également lui qui a attaqué l’université technique de Nuremberg. À ce jour, nous avons identifié 15 victimes additionnelles pour lesquelles aucune revendication n’a été publiquement formulée. Mais le nombre total de victimes est supérieur à 70. Nous avons connaissance de deux victimes en France.

Fin août, le FBI a émis une alerte au sujet de Hive. Selon celle-ci, les affidés de la franchise « utilisent des mécanismes multiples pour compromettre les réseaux d’entreprises, dont les courriels de phishing avec des pièces jointes malicieuses afin d’obtenir un accès [initial] et le protocole RDP pour se déplacer latéralement une fois dans le réseau ».

Le ransomware Hive « stoppe et désactive Windows Defender », explique la note du FBI, et en élimine les signatures, mais il essaie également de détruire les Volume Shadow Copies de Windows, ainsi que différents journaux d’activité du système d’exploitation.

Une note est laissée à l’intention de la victime sous la forme d’un fichier texte. Il s’agit d’une invitation à négocier dans une salle de discussion virtuelle accessible via Tor. Là, une fois l’échange commencé, un compte à rebours peut indiquer dans quel délai l’information relative à l’attaque sera rendue publique. Mais ce n’est pas systématique.

Le paiement est demandé sur une adresse bitcoin. La victime doit cliquer sur un bouton dédié pour manifester son intention de payer. C’est là qu’elle pourra aussi indiquer la référence de la transaction pour confirmer que le paiement a bien eu lieu. L’outil de déchiffrement est ensuite téléchargeable.

Cette interface de dialogue permet également à la victime de téléverser des fichiers chiffrés lors de l’attaque, que les cybermalfaiteurs retourneront déchiffrés.

Après paiement se pose la question de l’effacement des données dérobées par les assaillants. Dans les cas que nous avons observés, les identifiants d’un compte Mega.nz sont fournis ; à charge pour la victime de récupérer ses données et de les supprimer de là. C’est manifestement l’endroit où ont été exfiltrées les données volées. Mais rien ne garantit qu’il n’en existe pas d’autres copies.

Le délai entre le chiffrement des données et la révélation de l’attaque peut varier sensiblement d’une victime à l’autre. Parfois, les cybermalfaiteurs attendent plus d’un mois, voire même près de deux. Mais le délai peut n’être que d’une ou deux semaines. Nous avons même observé un cas où les assaillants ont annoncé à leur victime qu’ils s’apprêtaient à fermer le salon de discussion virtuel, près d’un mois après la survenue du chiffrement : autrement dit, pour celle-ci, il ne sera plus possible de changer d’avis et de s’asseoir à la table des négociations.