Ransomware : un aperçu des millions collectés par le groupe Conti/Ryuk

Au moins 15 transactions attribuables au groupe Conti/Ryuk sont survenues au mois de septembre. Pour un montant total d’au moins 7 millions de dollars. Une reprise solide après un mois d’août en demi-teinte.

Les opérateurs des ransomwares Ryuk et Conti, ainsi que les affidés de ce dernier, se montrent très agressifs depuis le début de l’année. Rien qu’au printemps, nous avons compté 45 victimes pour avril, puis près de 60 en mai et autant en juin. Au total, sur le premier semestre, il fallait compter avec au moins 279 victimes à leur actif à travers le monde. Aujourd’hui, on approche des 380 victimes revendiquées par les cybermalfaiteurs. En France on en connaît 27 – un chiffre très probablement bien inférieur à la réalité.

Dans l’Hexagone, Conti a notamment frappé CEE Schisler, Jacquet Metals, le groupe Upperside, les transports Fatton, Cegos, Apperton, Dirickx, Interfel, Albioma, Infovista, Stelliant, ou encore Mauffrey SAS.

En juin, le groupe a revendiqué des attaques contre Au forum du bâtiment, le groupe Brangeon, Certfrance Côtes d’Armor, le groupe Traon, Maître Prunille, Voltalia, ou encore Inserm Transfert et Assu2000. C’est aussi Conti qui s’est attaqué à Solware au mois d’août.

Début 2021, ClearSky et Whitestream ont utilisé deux paiements de rançon pour confirmer le lien entre Ryuk et Conti et attribuer les deux opérations au groupe appelé Wizard Spider par CrowdStrike. Pour tenter de quantifier un peu plus précisément le niveau d’activité du groupe, nous nous sommes également penchés sur les flux financiers suivant le paiement d’une rançon. De là, nous avons tenté de remonter à de probables paiements de rançons additionnels.

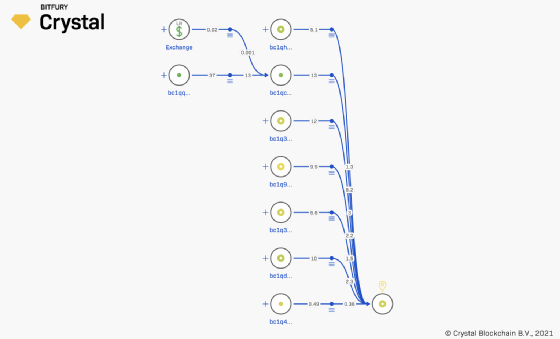

Pour ce travail d’enquête, nous nous sommes appuyés sur les outils de Crystal Blockchain, et en particulier son explorateur, utilisable gratuitement. Malgré ses limitations, cet outil nous a permis d’identifier une adresse Bitcoin semblant avoir été utilisée pour consolider des parts de plusieurs rançons payées. Les analystes de Crystal Blockchain se sont penchés sur nos travaux et estiment que l’adresse en question « présente un lien vraiment fort avec Conti ».

Sur cette base, nous pouvons, avec un niveau de confiance élevé, attribuer au moins 8 transactions à des paiements de rançon par des victimes de Conti/Ryuk, pour un montant total de 8 millions de dollars, au mois de juin. En août, avec une autre adresse Bitcoin tout aussi remarquable, nous en attribuons une petite dizaine, pour un total de près de 2,6 millions de dollars. Mais en septembre, nous relevons au moins 15 transactions pour plus de 7 millions de dollars.

Selon nos observations, le mois d’octobre n’a pas commencé sous de meilleurs augures : au bout de moins de trois semaines, nous en sommes déjà vraisemblablement à un paiement de rançon tous les deux jours, depuis le début du mois, pour un montant d’au moins 4 millions de dollars.

Récemment, Allan Liska, de Recorded Future, soulignait l’ampleur des « bénéfices » des groupes impliqués dans des cyberattaques avec rançongiciel. Pour lui, ceux-ci « sont si importants que cela crée inévitablement des tensions ». Le Français Solware pourrait s’être malencontreusement retrouvé aux premières loges pour le constater : le lendemain de la découverte de l’attaque, ses « données de productions, qui avaient été chiffrées, ont été effacées ». Un acte de sabotage par un affidé Conti mécontent n’apparaît pas à exclure.