Brother's Art - stock.adobe.com

Ransomware LockBit : Transdev évoque un client attaqué outre-Atlantique

Les opérateurs du ransomware LockBit viennent de revendiquer une attaque réussie contre l’entreprise de transport, déjà aux prises avec un conflit social. Transdev indique qu'il s'agit en fait d'un client aux Etats-Unis.

[Mise à jour le 11 octobre 2021 @18h55] Le groupe LockBit a entamé la divulgation des données qu’il affirme avoir volées à Transdev. Selon ce dernier, c’est en fait un client, outre-Atlantique qui a été touché. Dans une déclaration adressée à la rédaction, Transdev indique qu’une « attaque virale de type “ransomware” a été détectée le 20 septembre 2021 sur les serveurs informatiques (gérés par Transdev) de l’un de nos clients aux États-Unis. L’enquête a permis de déterminer qu’il s’agissait d’un ransomware LockBit 2.0 et le groupe a immédiatement réagi en prenant les mesures nécessaires afin de limiter l’impact de cette attaque. Grâce au travail de nos experts informatiques et cyber, les équipes de Transdev US ont pu contenir l’attaque et peuvent affirmer aujourd’hui qu’elle se limite à un seul de nos clients. Le groupe Transdev confirme que les données publiées ce dimanche 10 octobre par les hackers, et dont la criticité et la sensibilité sont en cours d’évaluation, sont bien celles de notre client aux États-Unis. Le groupe Transdev suit de très près les conséquences de cette cyberattaque, en collaboration avec les autorités compétentes en France et aux États-Unis ».

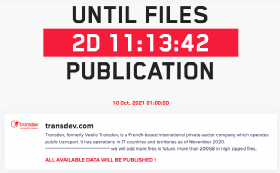

[Article original, 7 octobre 2021] Une tempête en pleine tempête. En proie à un vaste mouvement social, Transdev semble également devoir composer avec une cyberattaque. Le groupe LockBit a en effet revendiqué, ce mercredi 6 octobre, une attaque réussie contre l’entreprise de transport. Les assaillants assurent disposer de plus de 200 Go de données « hautement compressées » et menacent de les divulguer le 10 octobre.

Joint par la rédaction, le service communication de Transdev s’est à ce stade refusé à tout commentaire. Notre question, consistant à savoir si l’entreprise réfute les allégations des cyberdélinquants, est, pour le moment, restée sans réponse.

Reste que plusieurs services IT normalement exposés sur Internet par le groupe, sur différents noms de domaine, sont inaccessibles à l’heure où sont écrites ces lignes. Son serveur VPN Fortinet apparaît avoir été vu pour la dernière fois par le moteur de recherche spécialisé Shodan le 14 septembre. De quoi suggérer que la détonation du ransomware soit survenue durant la semaine suivante. L’intrusion pourrait toutefois remonter à bien avant cela.

Le groupe LockBit est réapparu durant l’été, après une longue pause, avec un arsenal redoutable. Et une agressivité tout aussi impressionnante : pour juillet, 60 victimes lui sont connues à travers le monde ; en août, ce nombre est monté à 75, avant d’atteindre 78 en septembre. Sur les 7 premiers jours d’octobre, le groupe a déjà affiché les noms de 16 victimes résistant à ses tentatives d’extorsion.

Les opérateurs de LockBit revendiquent avoir développé leur propre outil d’exfiltration de données, plus rapide qu’un Rclone pourtant fréquemment utilisé par les cyberdélinquants, pour transverser les données de leurs victimes vers des plateformes de stockage cloud telles que Mega. Mais cela n’empêche pas Rclone d’être régulièrement observé dans les environnements compromis avec LockBit.