Ransomware : un été sans véritable accalmie

Le nombre d’attaques connues a modestement reculé en juillet et août par rapport à juin. Mais la période a surtout été marquée par des disparitions et des rhabillages, mettant l’écosystème malveillant en ordre de bataille pour la rentrée.

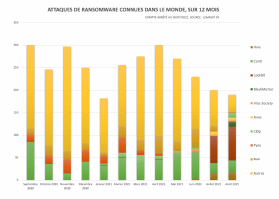

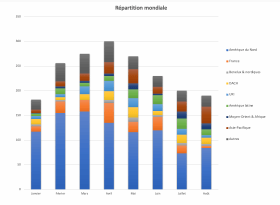

Pour le mois de juillet, nous avons compté 200 attaques de ransomware à travers le monde, puis 190 pour le mois d’août. Ces chiffres restent inférieurs à ceux des précédents mois de l’année. Mais il est probable que ces comptes devront être revus à la hausse, comme celui de juin a dû l’être – à 230 à ce jour, contre près de 220 initialement. Plusieurs gangs attendent des semaines, voire des mois, avant de lever le voile sur certaines de leurs attaques. Et cela vaut également pour de nombreuses victimes.

Mais l’été fut marqué par la disparition de plusieurs franchises de rançongiciels. Revil, aux commandes de Sodinokibi, a ainsi soudainement mis la clé sous la porte mi-juillet, et il n’est pas le seul dans ce cas. Les opérateurs de Ragnarok ont suivi cet exemple fin août. Ceux de Prometheus semblent avoir fait de même. Les opérateurs de SynAck ont également donné les clés, mais pour rhabiller leurs activités sous le nom El_Cometa. Quant à DoppelPaymer, il semble être en fait réapparu sous celui de Grief.

Des franchises renouvelées agressives

Les opérateurs de Conti sont restés très actifs durant l’été, revendiquant près de 60 victimes en deux mois. Mais c’est toutefois bien moins qu’au premier semestre : nous leur avions compté près de 60 victimes en juin, ainsi qu’en mai, par exemple.

La franchise Conti semble toutefois secouée par des conflits internes. Début août, un affidé mécontent a ainsi rendu publics les contenus de formation du groupe. L’équipe Talos de Cisco les a fait traduire, et ils s’avèrent impressionnants de détails et de précision. De quoi, selon Talos, abaisser fortement la barre à l’entrée et permettre même à des « amateurs » de se lancer dans le rançongiciel. Mais selon Yelisey Boguslavskiy, d’AdvIntel, le torchon brûle déjà avec un autre affidé.

La franchise Hive, lancée en juin, apparaît profiter d’une bonne dynamique, avec 15 victimes revendiquées en juillet et 18 en août – dont une bonne partie ont en fait été attaquées au mois précédent. Et SunCrypt semble sortir de léthargie.

La version 2.0 de LockBit semble bien plus agressive, avec rien moins que 60 victimes en juillet, et 75 en août – dont Accenture, avec des inquiétudes pour ses clients. Cl0p apparaît revenir dans la course en août, avec 11 victimes. Mais BlackMatter, avec autant de victimes le mois dernier, pourrait réserver quelques surprises. Selon Flashpoint, il présenterait des similarités avec Revil et DarkSide. Mais pas assez pour établir de manière définitive un lien de parenté. Chainalysis et Fabian Wosar, d’Emsisoft, ont toutefois identifié d’autres indices de lien entre BlackMatter et DarkSide. Le groupe dispose d’un outil de chiffrement pour les serveurs ESXi.

ProxyShell, du pain béni pour les assaillants

Remises en lumière début août par un chercheur de Devcore, mais corrigées en mai, les vulnérabilités ProxyShell n’ont pas manqué d’attirer vite et fortement l’attention des cybercriminels. Celles-ci permettent l’exécution de code à distance sur les serveurs Microsoft Exchange affectés.

Les opérateurs du ransomware LockFile exploitent ces vulnérabilités. Mais ils ne sont pas seuls. Les affidés de Conti et de Vice Society les mettent également à profit, et très vite parfois. Sophos a ainsi récemment retracé la chronologie d’une attaque : moins d’une minute pour déployer un premier webshell ; trois minutes plus tard, un second ; au bout de quatre heures, l’affidé est devenu administrateur du domaine ; deux jours plus tard, il a exfiltré 1 To de données ; trois jours de plus et le ransomware est déclenché.

Mais plusieurs gangs de rançonneurs ont également été observés exploitant les vulnérabilités PrintNightmare, dont Vice Society, mais également Conti et Magniber.

Les opérateurs de LockFile ont quant à eux commencé à mettre à profit la méthode d’attaque PetitPotam, dévoilée fin juillet par le chercheur français Lionel Gilles, par ailleurs consultant en sécurité offensive chez Sogeti. Des correctifs sont disponibles. Accessoirement, LockFile emprunte des techniques à WastedLocker et Maze en chiffrant les données alors qu’elles sont en cache en mémoire vive, pour réduire ses traces d’activité sur les entrées/sorties disque. En outre, toujours pour augmenter sa furtivité, LockFile ne chiffre pas les fichiers en entier, mais un bloc de 16 octets sur deux.

En France, un léger répit en août

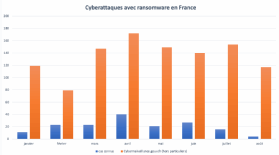

Dans l’Hexagone, nous avons compté une vingtaine de cyberattaques avec rançongiciel entre juillet et août, soit moins qu’au seul mois de mai et à peu près autant qu’en avril. Parmi les victimes, on compte notamment Royatonic, le MHR, Socoplan, au moins six cabinets d’avocats, Solware, ou encore le centre hospitalier d’Arles, dont l’attaque a été revendiquée par Vice Society. De son côté, Antoine Jouteau, PDG du groupe Leboncoin, indiquait mi-août qu’une « activité suspecte » avait été détectée sur les serveurs de l’Argus.

Les données de la plateforme Cybermalveillance.gouv.fr donnent une photographie plus préoccupante, avec un mois de juillet intense, suivi d’un mois d’août plus calme. En juillet, la menace semble être restée à un niveau comparable à celui de mai, tandis que pour août, il était proche de celui de janvier. La connaissance publique des attaques survenues a, en revanche, sensiblement reculé durant l’été.

Le nombre de victimes françaises affichées par Conti en juillet et août apparaît bas, étonnamment bas, trop bas pour refléter la réalité, selon plusieurs sources convergentes.

Toutefois, des opérations revendiquées début septembre, comme une attaque contre Vivea par Conti, ou deux par le mystérieux ComingProject, contre Telecom Sud Paris et Annoncez-vous, remontent probablement au mois d’août.