Comment, en une opération, Revil fait sauter les compteurs de cyberattaques

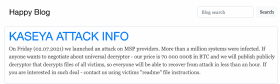

Le gang a lancé, ce vendredi 2 juillet, une attaque massive, à l’encontre d’un vaste nombre d’organisations dans le monde entier, en passant par un outil d’administration de systèmes et des prestataires de service managé l’utilisant.

Nous avions compté plus de 1 600 attaques avec ransomware en 2020. Au premier juillet, nous en étions à environ 1 500. Ce chiffre a été largement dépassé le lendemain, du fait des activités du gang REvil, avec le rançongiciel Sodinokibi.

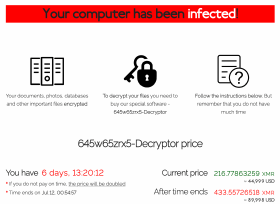

L’un des affidés du groupe s’est en effet lancé dans une opération de grande ampleur : en exploitant une vulnérabilité affectant le service d’administration déportée VSA de Kaseya, il s’en est pris aux clients finaux de nombreux prestataires de services managés. Il assure avoir compromis plus d’un million de machines à travers le monde et demande 45 000 $ pour débloquer chacune d’entre elles. Il n’aurait pas pris le temps de dérober de données et propose un paiement global de 70 millions de dollars pour fournir de quoi déchiffrer les données de tous les hôtes affectés.

Dans des discussions privées, les assaillants ont toutefois revu leurs exigences à la baisse, à 40 000 $ pour débloquer une machine, ou 50 millions de dollars pour l'ensemble des hôtes bloqués. Peut-être ont-il réalisé, comme les chercheurs de Sophos, qu'ils avaient oublié d'effacer les snapshots de Windows, les Volume Shadow Copies, ouvrant la voie à des restaurations simplifiées.

Selon Huntress Labs, au moins une trentaine de prestataires de services managés aux États-Unis, en Australie, en Europe et en Amérique latine sont concernés, pour plus d’un millier d’entreprises. L’enseigne suédoise Coop fait partie des victimes et a dû fermer ses points de vente. Dans le pays, il faut aussi compter avec le pétrolier St1, SJ Rail, et les pharmacies Hjartat, notamment.

Au moins 11 écoles néo-zélandaises ont également été touchées. Selon nos informations, aucune victime française ne serait actuellement à déplorer. Eset n’a pas non plus observé de victime française, mais Malwarebytes assure en avoir vu.

Comme l’attaque Solarwinds, mais pour l’argent

Cette attaque rappelle l’opération conduite via les outils de Solarwinds et découverte à la fin de l’année dernière. À la différence que la première était motivée par l’espionnage et celle-ci par l’argent. La première opération a été conduite dans la discrétion ; la seconde a été lancée de manière tonitruante. Mais dans les deux cas, il s’agit d’une attaque par rebond, sur la chaîne logistique du logiciel.

Reste que ce type d’attaque n’est pas nouveau. En juin 2019, Huntress Labs expliquait avoir suivi trois incidents où les ordinateurs de clients de prestataires d’infogérance avaient été compromis par ransomware, via des outils d’administration à distance. Là, c’était la console d’administration Webroot, utilisée par plusieurs prestataires d’infogérance, qui apparaissait avoir été détournée pour déployer le rançongiciel Sodinokibi sur les systèmes de leurs clients.

Et l’on peut être tenté de voir là comme une signature du groupe REvil. Avant Sodinokibi, il est suspecté d’avoir utilisé le rançongiciel GandCrab. Et justement, celui-ci fut au moins une fois déployé en détournant une extension conçue pour synchroniser des données entre ConnectWise et Kaseya VSA.

Une vulnérabilité en cours de correction

Kaseya a rapidement réagi, notamment en recommandant l’arrêt immédiat de tous les serveurs VSA « jusqu’à nouvel ordre ». L’éditeur propose désormais des outils de détection de compromission. Mais il lui est reproché de demander que les dossiers de son application on-premise ne soient pas surveillés par les anti-virus : cet angle mort a été exploité par les attaquants pour déposer leurs charges utiles sur les machines compromises. Pourtant, de sources multiples, l'outil VSA fonctionne sans même que cette exigence de l'éditeur ne soit satisfaite.

Les attaquants ont également exploité une vulnérabilité inédite, la CVE-2021-30116. Celle-ci avait été préalablement découverte par Wietse Boonstra, chercheur à l’institut néerlandais de divulgation de vulnérabilités (DIVD). Le DIVD indique dans un billet de blog que Kaseya « s’est montré très coopératif » et a maintenu un « contact constant ». Les correctifs étaient même prêts et préparés pour distribution !

Comme le souligne Brett Callow, d’Emsisoft, la question est aujourd’hui de savoir comment les cybertruands ont réussi à mettre la main sur la vulnérabilité et à l’exploiter avant que Kaseya n’ait le temps de distribuer le correctif. Et de là découlent de nombreuses autres questions, sur une éventuelle compromission de Kaseya lui-même, notamment, sans compter la chronologie de l’opération.

Pour approfondir sur Menaces, Ransomwares, DDoS

-

![]()

Tour d’horizon : ces vulnérabilités exploitées industriellement par Cl0p

-

![]()

Vulnérabilité exploitée dans les logiciels de transfert de fichiers Cleo

-

![]()

Administration à distance : ConnectWise ScreenConnect à patcher d’urgence

-

![]()

Cyberattaques : la dernière vulnérabilité d’Atlassian Confluence largement exploitée