matteogirelli - Fotolia

Ransomware : les affidés de Revil revoient leurs exigences à la baisse

La franchise mafieuse Revil connaît un niveau d’activité plus élevé que jamais. Mais le succès apparaît encore tout relatif. Et cela d’autant plus que certains affidés n’hésitent plus à casser sévèrement et rapidement les prix.

Le groupe REvil, aux commandes du ransomware Sodinokibi, et ses affidés semblent actuellement plus agressifs que jamais. Nous lui avons trouvé 35 victimes pour le mois de juin, soit un peu plus qu’en avril. C’est environ 30 % de plus que pour les mois où la franchise s’était jusqu’ici montrée la plus active, à savoir août et octobre 2020, puis février et mars 2021.

La numérotation des pages du site vitrine de REvil continue de permettre de se faire une idée du niveau de son activité. Au 3 juin, le numéro le plus élevé était 356. Au 28 juin, c’était 383. Soit 27 victimes réalisées sur la période. Mais 8 manquent à l’appel et qui auraient donc pu payer. Cependant, la réalité semble en deçà.

Sur les échantillons du ransomware Sodinokibi que nous avons pu collecter tout au long du mois de juin, 5 font ressortir des négociations ayant conduit à un paiement au moins partiel, soit toujours un ratio de succès autour de 20 % pour les cybercriminels. C’est déjà mieux qu’aux mois d’avril et mai. Mais à quel prix ? Celui de rabais considérables.

Quelques petits paiements

Dans un premier cas, la demande initiale était de 500 000 $. Le paiement fut d’un peu moins de 281 000 $. Dans un second, la négociation a démarré à 50 000 $, mais un accord a rapidement été trouvé à 25 570 $. Le troisième cas est probablement le plus spectaculaire, avec une exigence de départ de 300 000 $ pour un règlement de seulement 50 000 $. Le paiement est survenu quatre jours après le début des discussions.

Le même phénomène a pu être observé pour deux autres transactions. La première a débouché sur le paiement de 17 467 $ de rançon au lieu de 100 000 $ demandés initialement. Là, la discussion a duré près d’un mois. Pour la seconde, les truands se sont contentés de 15 300 $, après trois semaines de négociation, contre 90 000 $ exigés au départ.

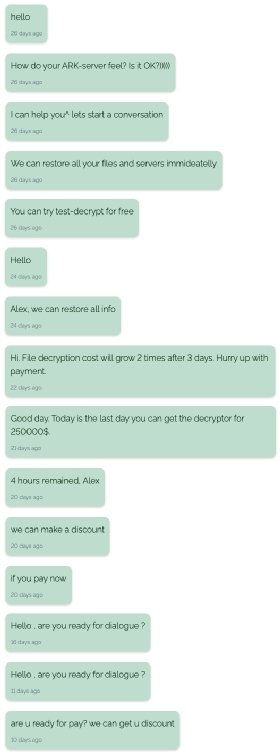

Ces sommes apparaissent bien faibles au regard d’autres rançons payées ces derniers mois. Mais les victimes semblent plus enclines à résister. Nous avons ainsi observé une négociation engagée sur la base d’une demande de 2,5 M$. Mais le dialogue a été interrompu rapidement par la victime.

Interrogé début juin par un spécialiste du renseignement russophone sur les menaces, le groupe REvil affirmait toutefois bien se porter. Il assurait alors que la demande, pour son ransomware en mode service (RaaS), restait élevée, avec 8 candidats pour une place disponible.

Hôtes ESXi, NAS et… parasitage ?

Le groupe REvil semble toutefois continuer d’investir dans sa plateforme RaaS. La version Linux de son outil de chiffrement, disponible depuis le début du mois de mai et annoncée un mois plus tôt, vient d’être pour la première fois observée. Elle commence notamment par arrêter toutes les machines virtuelles de l’hôte ESXi sur lequel elle est déployée, avant d’engager le chiffrement, comme a pu l’observer Vitali Kremez, d’Advanced Intelligence.

Mais le groupe REvil pourrait avoir affaire à un, voire plusieurs groupes, le parasitant. Les équipes de SecureWorks viennent ainsi de relever que le ransomware LV s’appuie en fait sur le code de Sodinokibi – Intezer ne s’y trompe d’ailleurs pas. Elles ne se penchent toutefois pas sur les interrogations que peut soulever la présence de deux sites vitrine distincts pour les opérations d’extorsion de LV, dont un n’apparaît plus accessible depuis peu – peut-être temporairement.

En revanche, ces éléments n’éclairent pas le mystère qui plane autour d’une autre campagne, dite Lorenz .sZ40. Là, Intezer ne voit pas de lien, dans le code binaire, avec Sodinokibi. Mais l’interface Web pour le paiement de la rançon n’est autre qu’une copie de celle de REvil, à la différence de l’absence de module de dialogue en ligne directe.