Kadmy - Fotolia

Ransomware : ces rançons payées qui plaident en faveur de la cyberassurance

De l’avis général, le paiement des rançons alimente la cybercriminalité. Mais qui paie ? Les victimes de cyberattaques qui comptent sur leur assurance pour supporter le coût de la rançon, ou celles qui ne sont pas assurées ?

Le sujet n’a pas manqué d’alimenter – à nouveau – les débats autour de la cyberassurance et en particulier des contrats qui couvrent explicitement le paiement des rançons. Selon nos confrères de CNN, Colonial Pipeline, qui opère l’un des principaux oléoducs de distribution de carburants aux États-Unis, avait suspendu ses activités, à la suite d’une attaque de ransomware, parce qu’il était incapable de facturer ses clients.

On est bien loin des considérations de sûreté industrielle qui ont pu être évoquées. Selon Bloomberg, l’opérateur a cédé au chantage et versé 5 millions de dollars. L’histoire dira (ou pas) si ses assureurs – mentionnés par Reuters – l’y ont encouragé face à l’envolée des dommages induits.

Las, cela n’a pas véritablement aidé à accélérer la reprise des activités : l’outil de déchiffrement fourni s’est avéré trop lent… De quoi, pour beaucoup, justifier de marteler que payer la rançon n’est pas une bonne idée.

Des outils de déchiffrement artisanaux

De fait, les outils de déchiffrement fournis par les cybercriminels n’apparaissent jamais taillés pour des déploiements à l’échelle industrielle. Tout juste peuvent-ils aider sur un tout petit parc, ou un périmètre très limité, où l’incident peut encore être pleinement traité de manière manuelle.

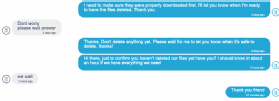

Mais l’exemple du Britannique FatFace semble indiquer que, même pour lui, cela ne suffisait pas : pendant des jours, la personne ayant négocié le paiement de 2 millions de dollars a demandé aux attaquants (Conti) d’attendre avant d’effacer les données qu’ils avaient dérobées. De quoi se ménager la possibilité de… les télécharger à nouveau plutôt que de déchiffrer les systèmes affectés. Et tant pis pour le risque que des tiers profitent de ce laps de temps afin d’accéder aux données en question.

Ne nous voilons pas la face : certaines victimes paient surtout pour que l’incident ne s’ébruite pas. C’est l’impression qu’a pu donner le négociateur qui a accompagné l’allemand KME, en septembre dernier, pour le paiement de près de 1,3 million de dollars à Revil. Il a indiqué que l’assureur couvrait la perte d’exploitation – soulignant qu’elle serait limitée – ainsi que les frais de remédiation.

Mieux encore, la restauration apparaissait déjà bien engagée. Mais d’un côté, expliquait-il, une dizaine de jours serait un délai trop long pour être acceptable pour la restauration et, de l’autre en même temps… « KME n’en a rien à faire des données que vous avez volées ». La négociation a duré plus de dix jours.

J’ai également eu copie de la conversation entre #Revil et le négociateur embauché par #KME (ou son assureur). Et là, surprise : selon celui-ci, il s’agit de payer pour remonter rapido le SI, "en l’espace de quelques jours". Et tant pis si l’assureur couvre les coûts ! pic.twitter.com/nF0cx7pjXK

— Valéry Marchive (@ValeryMarchive) November 11, 2020

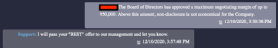

Le silence à tout prix

Une entreprise canadienne, sans assurance, mais manifestement plus préoccupée par la discrétion qu’autre chose, a de son côté récemment versé 172 000 $ à un affidé de Conti. Confronté au même ransomware, une autre, assurant avoir restauré l’essentiel de ses données, a accepté de payer 100 000 $. Et une troisième victime, en décembre dernier et outre-Rhin cette fois-ci, était très claire dans sa proposition de 950 000 $ : « au-delà de ce montant, la non-divulgation n’est pas profitable pour l’entreprise ».

En France, le monde de la cyberassurance a eu droit à son sermon, accusé de faire le jeu des malfaiteurs. Les attaques n’ont pas été aussi franches aux États-Unis, où culturellement, payer les rançons n’est pas aussi polémique. Pour autant, la Maison-Blanche n’a pas été indifférente au cas de Colonial Pipeline, loin de là.

Toutefois, Axa a décidé, début mai, de ne plus couvrir le paiement des rançons. Une première qui n’a pas manqué de faire quelques gorges chaudes, lorsque le groupe Avaddon a annoncé avoir attaqué une part de ses activités en Asie et volé au passage 3 To de données sensibles. Le montant de la rançon demandée n’est pas connu, mais nous avons trouvé un échantillon d’Avaddon conduisant à une demande de 10 millions de dollars. Sans qu’aucune conversation ne semble avoir été engagée.

Rien ne dit toutefois que cet échantillon corresponde à l’attaque conduite contre Axa en Asie, même si le montant ne serait pas incohérent pour la cible et le volume de données concernées. Axa n’est pas le seul concerné : nos confrères de News Assurances Pro révélaient ce mardi 18 mai que le groupe Stelliant était confronté à une cyberattaque.

Des entreprises fragilisées, menacées

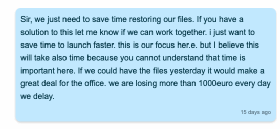

Sur le terrain, les négociations que nous avons pu suivre depuis la mi-2020, font en fait surtout ressortir des paiements relativement modestes, d’organisations à la taille limitée et aux reins fragiles. Et très probablement non couvertes par une assurance susceptible de protéger des pertes d’exploitation qui pourraient leur être fatales.

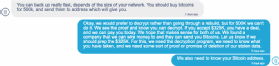

L’an dernier, des affidés de Revil, avec le ransomware Sobinokibi, n’ont pas eu beaucoup de mal à se faire payer entre 20 000 et 30 000 $ par des entreprises au désespoir. Au mois d’avril, nous avons vu une de leurs victimes affirmer perdre 1 000 € par jour de blocage et accepter, en conséquence, de verser 85 000 €… en seulement 4 jours de discussions. L’équivalent d’une journée de données avait été perdu dans l’attaque. Une organisation bulgare a cédé de son côté en l’espace d’une semaine. Du côté de Babuk, une entreprise italienne s’est montrée prête à céder pour 85 000 $... elle n’avait pas d’assurance, selon le négociateur.

Un affidé de Darkside a réussi à se faire verser 350 000 $ en novembre dernier, par une entreprise décrite par le négociateur comme comptant 60 employés dont 6 pour l’IT. Aucun élément dans la négociation – qui n’a duré qu’une journée – n’a laissé entendre qu’elle ait pu être assurée. Même chose pour une victime, en février, ayant accepté de verser 250 000 $ en moins de 24h.

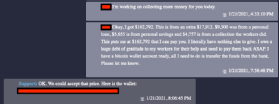

Du côté, de Conti, un modeste concessionnaire automobile de la côte ouest des États-Unis, a péniblement réuni près de 163 000 $ en puisant dans ses économies, empruntant à sa banque, raclant les fonds de tiroirs… et sollicitant ses employés. Toujours outre-Atlantique, un spécialiste de l’industrie 4.0 a versé 450 000 $ dans les trois jours, pour « déchiffrer plutôt que reconstruire ».

Mais au moins pour ces organisations ayant cédé au chantage afin de pouvoir reprendre leurs activités au plus vite, la cyberassurance aurait eu un effet salvateur en couvrant les pertes d’exploitation ; et, peut-on l'espérer, aurait évité le paiement de la rançon.

Pour approfondir sur Gestion de la sécurité (SIEM, SOAR, SOC)

-

![]()

Ransomware : VanHelsing risque de faire prochainement des émules

-

![]()

Ransomware : l’université de Maastricht récupère près de 3 fois ce qu’elle avait payé

-

![]()

Chainalysis : baisse de 35 % des paiements de rançons en 2024

-

![]()

La gravité des rançongiciels augmente de 68 % au premier semestre 2024 (étude Coalition)