RomanR - stock.adobe.com

Darkside : un rançongiciel de plus en plus utilisé… avec un taux de succès élevé

Le rythme des cyberattaques conduites avec ce rançongiciel a progressé régulièrement depuis l’automne. Plus de deux opérations semblent parfois conduites par jour. Et le taux de paiement apparaît particulièrement élevé.

Le ransomware Darkside s’est récemment retrouvé sous le feu des projecteurs avec l’attaque conduite contre Colonial Pipeline, opérateur d’un oléoduc critique outre-Atlantique. Mais il a en fait commencé sa carrière dans le courant de l’été dernier, plutôt discrètement. Selon nos observations, ses opérateurs consacrent une nouvelle page à chaque victime en précisant la date du déclenchement de la charge de chiffrement. Les pages Web sont numérotées, ce qui permet de se faire une idée de l’accélération du rythme des attaques conduites avec Darkside, au cours des derniers mois.

La première attaque connue remonte au 8 août 2020. La page correspondante porte le numéro 7, laissant entrevoir 6 attaques antérieures, couronnées de succès. Ces attaques pourraient être survenues bien avant le début du mois d’août, si l’on se fie au rythme avec lequel les opérations suivantes se sont enchaînées jusqu’à la mi-novembre.

Ainsi, la seconde attaque connue ne semble survenue que bien après celle du 8 août, le 20 octobre 2020. Entre les deux, la numérotation des pages suggère 6 attaques pleinement réussies, avec paiement de la rançon. Les attaques suivantes, jusqu’au début du mois de novembre, ont en revanche été des échecs. Mais entre le 3 et le 17 novembre, quatre tentatives d’extorsion ont réussi.

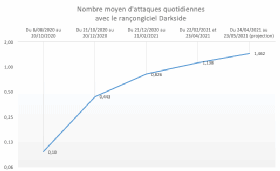

En fait, l’accélération est perceptible dès la mi-octobre. Comme l’illustre le graphique ci-dessous, le rythme des attaques impliquant le rançongiciel Darkside était en moyenne de l’ordre de 0,1 par jour, entre le 8 août et le 20 octobre dernier. Il est multiplié par 4 sur la période de deux mois suivante. Au cours de la période du 21 décembre 2020 au 21 février 2021, le rythme est encore doublé, pour dépasser 0,8 attaque par jour en moyenne.

Depuis, le rythme des attaques continue d’augmenter, avec plus d’une attaque par jour en moyenne depuis la fin février, et même près d’une et demie depuis la fin avril. Mais l’accélération semble désormais bien moins marquée qu’à l’automne dernier.

L’activité des affidés de Darkside n’est toutefois pas d’une régularité parfaite. Elle connaît des phases extrêmement intenses, et des ralentissements. Ainsi, entre le 5 et 7 mai, il semble falloir compter au moins 7 attaques conduites avec ce rançongiciel. Soit plus de deux par jour. Ce niveau d’activité apparaît avoir déjà été atteint mi-mars ou même au tout début et à la toute fin du mois de février. Mais la fin du mois de décembre et le début du mois de janvier ont été a contrario très calmes.

Les activités des affidés de Darkside sont-elles couvertes de succès ? Plus ou moins, selon les périodes. Les cybercriminels exploitant ce ransomware ont clairement traversé une mauvaise passe durant la seconde quinzaine de novembre, de même que durant la seconde semaine de décembre, enchaînant les déconvenues : sur dix victimes entre le 7 et le 20 décembre, seules deux semblent avoir cédé au chantage.

Les affidés de Darkside donnent l’impression de prendre leur temps avant de jeter l’éponge et de décider que la négociation n’aura pas lieu ou n’aboutira pas. Ils viennent ainsi de révéler, ce 12 mai, le nom du Brésilien Moura, qui leur résiste et qu’ils ont attaqué le 16 avril. Une négociation toujours ouverte au moment où sont publiées ces lignes a en outre été engagée il y a près de 4 semaines.

Pour évaluer le taux moyen de succès de leurs opérations dans la durée, nous avons décidé d’arrêter l’échantillon au 18 avril 2021, avec la publication de la page numérotée 162, attribuée au groupe Dixie. Et là, nous comptons 80 victimes connues, refusant donc de céder à la pression et aux tentatives d’extorsion. Ce qui revient à estimer le taux de succès des affidés de Darkside à… 50,6 %. En arrêtant l’échantillon au 3 janvier, le chiffre est peu ou prou identique. Et il s’avère bien supérieur à ce que nous avions pu estimer pour les attaques impliquant Revil/Sodinokibi ou feu NetWalker.