peshkova - Fotolia

Pour Gartner, la gestion des comptes à privilèges n’est plus une option

L’édition 2020 du sommet consacré par le cabinet à la sécurité et la gestion du risque s’est concentrée sur l’importance des comptes à privilèges alors que les acteurs malveillants les visent de plus en plus.

Les activités malicieuses actuelles rappellent l’importance et la criticité des comptes à privilèges, peut-être plus encore que les données mêmes des entreprises. Plusieurs sessions de l’édition 2020 du sommet de Gartner sur la gestion de la sécurité et des risques, mi-septembre, ont été consacrées à l’importance de la gestion des comptes à privilèges pour la cybersécurité. Lors de l’une d’elles, intitulée « Outlook for Identity and Access Management », David Mahdi, directeur de recherche principal du cabinet, a précisé ce à quoi ressemble un programme de gestion des identités et des accès (IAM) réussi en 2020, avec notamment, au programme, celle des comptes à privilèges (PAM).

Dans le cadre de sa présentation, David Mahdi s’est en particulier penché sur l’opposition entre rapidité et précision dans une situation de crise : lorsqu’il s’agit de réagir immédiatement à une crise, la vitesse de réaction pour « arrêter l’hémorragie » est plus importante que la précision. Lorsque la crise passe de « répondre » à « récupérer » et à « reconstruire », il devient important de commencer à réfléchir à la manière dont l’entreprise peut se remettre sur pied et à la façon dont elle peut se doter d’une base de cybersécurité plus efficace pour l’avenir.

Pour David Mahdi, un bon programme d’IAM, c’est comme une équipe de ravitaillement qui trouve le bon équilibre entre l’importance de remettre un coureur en piste rapidement (vitesse) et celle de s’assurer qu’une roue ne se détache pas à mi-course (précision).

Pour donner à une organisation la « vitesse de survie », David Mahdi recommande de donner la priorité à la mise en place d’un accès à distance sécurisé, d’un SSO fédéré et de l’authentification à facteurs multiples (MFA), avec une approche de l’IAM et de la CIAM (gestion des identités et des accès clients) rapide et « suffisamment bonne ». Ensuite, pour maintenir la précision, une organisation doit se concentrer sur la protection des comptes, la détection des fraudes, la gestion des comptes à privilèges et le passage à un mode SaaS, moins coûteux.

« Si vous n’utilisez pas les outils, la technologie, les personnes et les processus de gestion des comptes à privilèges qui sont présents dans la structure de votre organisation, il est temps de le faire. Pourquoi ? Parce que les méchants s’en prennent aux utilisateurs privilégiés. Leurs comptes ont accès à vos données sensibles, et ils ont accès aux clés de votre royaume. Et c’est ce que vous voulez vraiment protéger », résume ainsi David Mahdi.

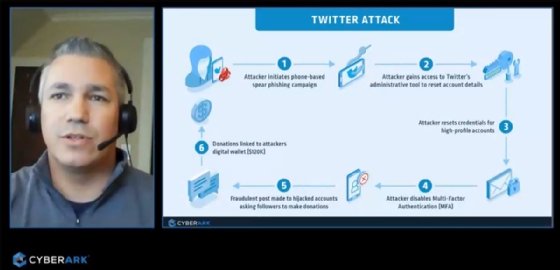

Dans une autre présentation, intitulée « Deconstructing the Twitter Attack–The Role of Privileged Accounts », Matt Tarr, ingénieur solutions chez CyberArk, est revenu sur l’attaque d’ingénierie sociale conduite contre Twitter dans le courant de l’été, et qui a abouti à l’escroquerie d’utilisateurs du réseau social à hauteur d’environ 121 000 dollars en bitcoins. Pour lui, une « formation des utilisateurs aux

bases de la sécurité » et la gestion des comptes à privilèges auraient pu ralentir, voire empêcher, tout cela.

Et d’expliquer que « cette attaque met en évidence les dangers de comptes à privilèges non sécurisés. Elle devrait nous rappeler à quelle vitesse un identifiant ou une identité peut devenir privilégié sous certaines conditions. À défaut de sécurisation appropriée, les attaquants – externes ou internes – peuvent les utiliser pour déverrouiller des actifs critiques, que ce soit avec un administrateur de domaine ou un simple compte de support pouvant effectuer des modifications sur un profil Twitter ».

Matt Tarr souligne au passage que ladite attaque n’était d’ailleurs pas particulièrement sophistiquée : « à l’origine, on pensait que c’était le travail d’attaquants expérimentés d’un État-nation. Mais il semble maintenant qu’elle ait été menée par un groupe de pirates relativement peu sophistiqués, motivés par des gains financiers et/ou des pseudonymes cools ».

Pour lui, l’incident a démontré qu’il était plus facile pour les attaquants de s’introduire dans Twitter lui – même que de prendre le contrôle d’un compte utilisateur avec MFA. L’attaque a commencé par une campagne de hameçonnage téléphonique ciblé, ou vishing, qui visait des employés spécifiques de Twitter.

Une fois que les attaquants ont obtenu les identifiants des employés, ils ont eu accès aux outils administratifs de Twitter et ont pu désactiver la MFA sur plusieurs comptes très en vue. Comme Twitter ne disposait pas de contrôles de sécurité adéquats autour de ces outils administratifs, les attaquants ont pu en abuser tout en passant inaperçus. En somme, résume Matt Tarr, Twitter protégeait mieux les comptes de ses utilisateurs que ceux de ses propres administrateurs.

Contre les attaques en ingénierie sociale de ce type, il recommande la sensibilisation et la formation des employés, l’utilisation de mots de passe forts, mais aussi de donner la priorité à la gestion des comptes à privilèges et la mise en place de règles de recours conditionnel à la MFA.

Lors d’une autre session intitulée « Security Leader’s Guide to Privileged Access Management », Felix Gaehtgens, directeur de recherche chez Gartner, a expliqué que la gestion des comptes à privilèges est un élément crucial de tout programme de sécurité en raison de l’étendue toujours plus grande des environnements IT et, dès lors, du pouvoir accru des comptes à privilèges, des outils d’administration, et d’autres éléments sensibles comme les clés de chiffrement et les certificats.

Felix Gaehtgens recommande ainsi aux organisations de mettre en place des contrôles stricts sur les comptes à privilège, à commencer par une limitation du nombre total de comptes personnels privilégiés, l’adoption de plus de comptes partagés, et la réduction des durées et des plages horaires pendant lesquelles des privilèges élevés sont accordés.