zephyr_p - stock.adobe.com

Ransomware : un mois de février intense, sur tous les fronts

Entre coopération internationale et prise en compte de la menace des ransomwares au sommet de l’État, le mois écoulé a été source de nombreux espoirs. Mais l’activité malveillante n’en est pas moins restée intense.

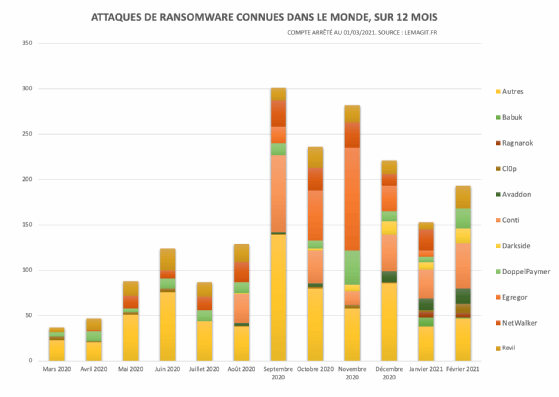

Au mois de février, nous avons compté plus de 190 cyberattaques de ransomware à travers le monde. Un rebond après un compte ajusté de 153 pour janvier 2021, qui rapproche le niveau d’activité des assaillants de celui de décembre 2020 et le maintient bien au-dessus de celui d’août dernier. Et cela malgré la disparition des rançongiciels NetWalker et Egregor, et du botnet Emotet. Une surprise ? Pas vraiment.

Il y a en effet fort à parier que certains intervenants des campagnes NetWalker et Egregor n’aient pas été pris et se soient rabattus sur d’autres. En février, l’activité de Conti s’est avérée particulièrement intense, avec 50 cyberattaques connues. Le groupe Revil, avec Sodinokibi, en a réussi au moins 25, contre 22 pour DoppelPaymer, 16 pour Darkside et à peu près autant pour Avaddon.

En France, nous avons compté une vingtaine de cyberattaques, dont celles fortement médiatisées contre le groupement hospitalier de Dordogne, et les centres hospitaliers de Dax et Villefranche-sur-Saône. Ryuk a été observé à plusieurs reprises contre des organisations dans l’Hexagone, dont l’Afnor. Mais l’on relèvera que le compte de cyberattaques connues contre elles, en février, est bien supérieur à celui du mois de janvier.

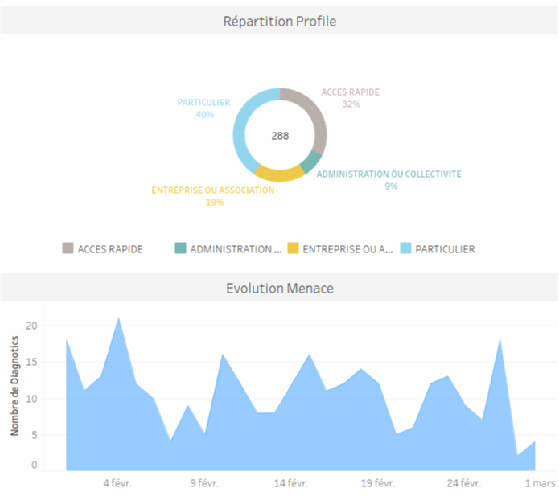

Mais peut-être les cyberattaques n’ont-elles été que plus visibles le mois dernier, par rapport au précédent. Les données de la plateforme Cybermalveillance.gouv.fr donnent à en douter. Le directeur général du GIP Acyma, Jérôme Notin, fait ainsi état de 288 demandes d’assistance pour février – dont 25 administrations ou collectivités et 54 entreprises ou associations explicitement qualifiées –, contre 228 en janvier, 212 en décembre, 234 en novembre, 169 pour octobre et 131 en septembre. L’heure semble donc encore à la progression de la menace.

La relève de NetWalker et Egregor

Chez I-Tracing, Laurent Besset indique que ses équipes sont intervenues sur 14 cas de ransomware en février, « dont 5 que nous pouvons qualifier d’extrêmement graves ». Pour lui, il s’agit d’un « volume un peu plus réduit que les mois précédents », pour une activité toutefois « dense ». Avec en tête des menaces observées : Cl0p, Ryuk et Dharma. Les deux premiers comptant pour les cas les plus sérieux.

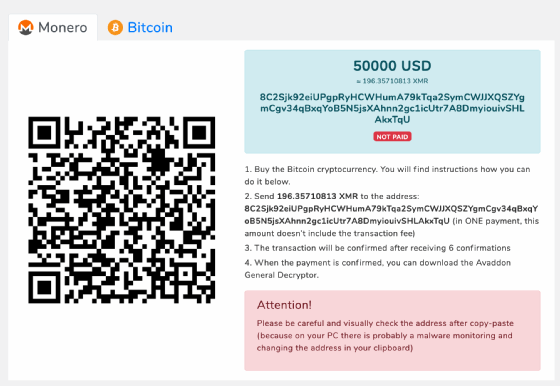

Laurent Besset évoque notamment un cas de cyberattaque du groupe Cl0p menée par un vol de données sur une appliance de transfert de fichiers (FTA) Accellion. Le groupe impliqué apparaît recourir intensément à cette pratique ces dernières semaines, ayant ainsi revendiqué comme victimes l’American Bureau of Shipping (eagle.org), Jones Day, SingTel, Fugro, Danaher, mais aussi Bombardier, Steris, et tout récemment le spécialiste français des géosciences CGG. Et la liste pourrait bien continuer de s’allonger, compte tenu de l’éventail des cibles potentielles.

Du côté d’Intrinsec, Cyrille Barthelemy relève une « reprise marquée » de l’activité en février, « dont 7 gros incidents spécifiquement liés aux ransomwares » traités par ses équipes. Avec, pour le trio de tête des menaces : Ryuk, Darkside et Revil. Ryuk a d’ailleurs récemment été doté de capacités de propagation automatique au sein des réseaux compromis, selon l’Agence nationale pour la sécurité des systèmes d’information (Anssi).

Les activités d’Avaddon, Conti, Darkside et Revil pourraient bien avoir profité des actions judiciaires menées contre Egregor et NetWalker, en héritant d’anciens affiliés de ces campagnes : le rebond apparaît bien réel par rapport à décembre et janvier, voire même octobre et novembre pour Revil. Ce dernier a d’ailleurs relancé les recrutements mi-février. Mais Nefilim, SunCrypt, Ranzy et Lockbit semblent également intensifier leurs opérations, même si la revendication de nouvelles victimes se fait encore largement attendre.

Attention aux environnements virtualisés

Chez Aisi, Miguel de Oliveira, fait état de 3 attaques de rançongiciel réussies en février, dont une sur une infrastructure complètement VDI. Il observe également « une belle tendance aux cryptomineurs avec des tentatives de déploiement massif, détectées chez des clients venant de souscrire à nos offres SOC et qui n’étaient pas protégés lors des premiers déploiements ».

Ces observations tendent à confirmer deux tendances : tout d’abord, certains assaillants s’en prennent clairement aux environnements virtualisés, comme nous le soulignions début février. Cyrille Barthelemy ne dit pas autre chose et relève aussi l’exploitation d’ESXi « pour massifier le chiffrement ». Et cela ne devrait pas s’améliorer.

VMware a récemment publié des correctifs pour des vulnérabilités critiques affectant ESXi, Cloud Foundation et vCenter. Pour ces deux derniers, des démonstrateurs d’exploitation sont déjà disponibles. Mais là, les équipes d’Intrinsec n’ont pas encore été confrontées à des cas d’exploitation. Toutefois, précise Cyrille Barthelemy, « nous avons vu passer de l’activité, des tentatives » de mise à profit de ces vulnérabilités.

La seconde observation de Miguel de Oliveira n’est pas moins intéressante : le détournement de ressources de calcul à fin de minage de cryptodeniers n’a pas disparu, loin de là, comme nous le relevions début janvier. Et l’envol du cours du Monero, bien plus facile à miner que le Bitcoin, sur un an, devrait continuer à alimenter l’appétit des mineurs.

Surtout, il convient de ne pas prendre ce type d’incidents à la légère, car pour de nombreux cas observés dans le temps, selon nos sources, les techniques, tactiques et procédures (TTPs) utilisées pour l’installation d’un cryptomineur sont très proches, sinon identiques, à celles utilisées pour le déploiement d’un ransomware.

Des lacunes toujours répandues

Le mois dernier, la cybersécurité s’est imposée comme sujet de société, après plusieurs cyberattaques retentissantes. L’occasion pour le Président de la République, Emmanuel Macron, d’annoncer une allocation d’un milliard d’euros à la cybersécurité, dans le cadre du plan de relance. Mais il n’a pas été tendre, dénonçant notamment « des négligences » sur lesquelles « s’appuient souvent » les assaillants. Et les observations plaidant le contraire ne sont, hélas, pas nombreuses.

Évoquant les principaux points d’entrée utilisés par des attaquants en février, Cyrille Barthelemy évoque des systèmes Fortinet et Citrix pour lesquels les correctifs n’avaient pas été appliqués à temps, ou encore l’absence d’authentification à double facteur (2FA) sur les systèmes d’accès distant – dans le cadre de certaines négociations, les rançonneurs vont pourtant eux-mêmes jusqu’à recommander cela à leur victime pour améliorer sa posture de sécurité ! Et il faut aussi compter avec « un manque de supervision efficace systématique » et des réseaux non segmentés, « à plat », ou encore un manque d’anticipation des dispositifs de crise : « toutes les interventions nécessitent la fourniture de dispositifs, ou l’organisation des communications, à la demande ».

La relève d’Emotet est déjà là

Accessoirement, et comme il fallait s’y attendre, le vide laissé par Emotet après l’intervention coordonnée des forces de l’ordre de plusieurs pays, n’a pas manqué de créer un appel d’air. Laurent Besset indique ainsi que « février nous a permis de confirmer opérationnellement le gros coup porté à l’infrastructure Emotet ». Il n’y a donc plus trace de lui. Mais « nous observons par contre énormément de Trickbot et nous avons vu émerger Zloader ». Début novembre dernier, les experts d’I-Tracing, Intrinsec et Advens nous livraient leurs conseils pour, justement, détecter Trickbot avant que quelque chose de plus de grave ne survienne.

Cette détection peut s’avérer d’autant plus importante que ces maliciels intermédiaires utilisés par les assaillants ne cessent d’évoluer. Trickbot vient ainsi d’être récemment mis à jour pour intégrer l’outil d’analyse d’environnement réseau Masscan. De quoi accélérer la phase de reconnaissance.