Ransomware : quand les attaquants détruisent les sauvegardes

Face à la menace des ransomwares, toutes les architectures de sauvegarde ne se valent pas. Plusieurs exemples concrets en ont fait la démonstration.

C’était à l’automne 2020. Une victime de Revil/Sodinokibi entamait le dialogue avec les attaquants. Pour prouver leurs dires, ils fournissent un lien vers un dossier hébergé sur un site de partage de fichiers, fréquemment utilisé par les opérateurs de rançongiciels pour mettre leur butin à disposition des organisations qu’ils tentent d’extorquer : Mega. La victime pourra explorer à sa convenance cette « sauvegarde » réalisée à son insu, pour s’y assurer de la véracité des allégations, voire récupérer ses données si elle cède au chantage. Avant d’effacer les traces du méfait.

Dans ce cas précis, les données relatives à l’un des hôtes compromis dans le système d’information attirent l’attention : on y trouve un dossier de backup de configuration Veeam, ainsi que la sauvegarde d’une station de travail, pour plusieurs dizaines de gigaoctets. L’agent est configuré pour de la sauvegarde au niveau du volume, à destination de l’entrepôt de backup par défaut – un volume monté dans le système de fichiers –, avec une rétention de 30 jours.

Les affiliés ayant réalisé la compromission et le chiffrement pour le compte des opérateurs de Revil/Sodinokibi ont donc pu toucher et compromettre au moins la sauvegarde d’une station de travail, sinon plus.

L’exemple n’est pas isolé. Bien sûr, les snapshots locaux de Windows, les shadow copies, sont régulièrement détruits dans les attaques de rançongiciel. La boulangerie Wach, à Selestat, avait indiqué, début 2021, que ses sauvegardes avaient été chiffrées par les assaillants. Une victime de Babuk a vu compromises ses sauvegardes centralisées, s’inquiétant de pouvoir récupérer les images disques de ses machines virtuelles.

Mais les cas de plusieurs victimes de Conti étaient encore plus préoccupants. Car les attaquants allaient vite et en profondeur. Dans le cas d’une victime, il ne leur a pas fallu plus d’une journée pour obtenir les droits d’administration sur le domaine, après l’intrusion initiale. Deux jours plus tard, ils localisaient 8 serveurs de sauvegarde Veeam et un système de stockage Nimble « contenant des volumes et quelques sauvegardes supplémentaires », dans un dossier dédié.

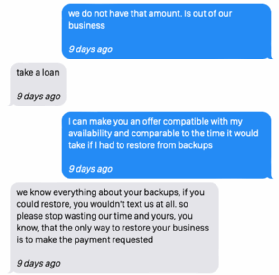

Les attaquants ont expliqué à leur victime avoir réussi à trouver ces éléments de stockage et de sauvegarde… en passant par les systèmes de production Web ! Après avoir extrait des données, « dont des bases de données et des partages de fichiers », ils ont mis la main sur le contrôleur Veeam et aimablement saboté « toute l’ingénierie de sauvegarde ».

Avant de déclencher le chiffrement, les affiliés de l’opération Conti ont « supprimé et réécrit les sauvegardes Veeam » et « retiré le dossier de sauvegarde » du système de stockage Nimble. Ce genre de scénario est apparu à plusieurs reprises dans les discussions internes à Conti divulguées début 2022, à la suite de l’invasion de l’Ukraine par la Russie.

Heureusement pour les victimes de ransomware, tous les affiliés ne se valent pas en compétences, et certains ne font finalement que des dégâts très limités comme chez Wonderbox, par exemple. Mais adapter son architecture de sauvegarde à la menace, afin de s’assurer que les attaquants les plus talentueux ne pourront pas la compromettre, reste encore de loin préférable.

Retrouvez les autres articles de cette série en suivant les liens ci-dessous :

- Ransomware : comment protéger ses sauvegardes et travailler sa résilience

- Face aux ransomwares, traiter les sauvegardes comme l’ultime bastion

Article publié initialement le 22 février 2021, mis à jour le 6 juillet 2023.