Punto Studio Foto - Fotolia

Wonderbox victime du ransomware Darkside

Les opérateurs de ce rançongiciel viennent de revendiquer le vol de 30 Go de données qu’ils présentent comme sensibles, dans le cadre d’une cyberattaque survenue fin janvier.

[Mise à jour le 5 février 2021 @ 12h45] Dans un échange téléphonique avec la rédaction, Mickaël Lenoir, DSI de Wonderbox, indique que l’incident est effectivement survenu le 30 janvier dans la soirée. Il précise que ses équipes ont tenté d’utiliser l’outil de déchiffrement proposé par Bitdefender depuis la mi-janvier, mais hélas sans succès – une demi-surprise, toutefois. Dès le dimanche 31 janvier, ses équipes se sont donc attelées à la restauration des systèmes affectés à partir des sauvegardes disponibles.

Le DSI assure que le vol de données a en fait été très limité, circonscrit à un seul poste de travail : « aucune donnée n’a été volée côté serveurs, et aucune donnée client n’a été compromise. Et 30 Go n’est en définitive qu’un très faible volume, rapporté à tout ce que manipule l’entreprise ».

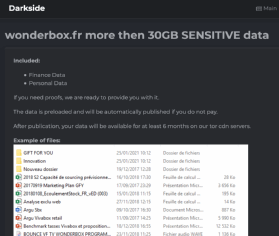

[Article original] Le spécialiste français de la box cadeau s’est engagé bien malgré lui dans une expérience découverte qui n’a rien du rêve : la lutte contre un ransomware. Les opérateurs de Darkside viennent ainsi d’ajouter une page à leur site Web vitrine, revendiquant le vol de données dans le système d’information de Wonderbox.

Selon les assaillants, il y a là plus de 30 Go de données sensibles, « dont données financières » et « données personnelles ». Et d’assurer que « si vous avez besoin de preuves, nous sommes prêts à vous les fournir », agrémentant au passage leur revendication de captures d’écran afin d’étayer leur propos. L’une d’entre elles laisse entrevoir une attaque relativement récente : des fichiers apparaissent datés du 25 janvier. La publication des cyberdélinquants elle-même est présentée comme remontant au 30 janvier.

Nous avons adressé plusieurs questions à Wonderbox et nous mettrons à jour cet article lorsque les réponses de l’entreprise nous parviendront. Parmi celles-ci, nous avons demandé si l’outil de déchiffrement proposé mi-janvier par Bitdefender avait été testé et, si oui, avec succès.

Dans la foulée de la mise à disposition de cet outil, les cyberdélinquants ont assuré que celui-ci fonctionne avec « une clé privée précédemment achetée à nous » et que, « en raison d’un problème avec la génération de clé, certaines entreprises ont la même clé (jusqu’à 40 % des clés) ».

De son côté, Bogdan Botezatu, directeur des activités de recherche sur les menaces de Bitdefender, nous avait affirmé, dans un échange téléphonique, que l’outil devrait fonctionner « sur une large population de victimes de Darkside ».

Mais très vite, les opérateurs de Darkside ont assuré que « le problème a été corrigé » et que leurs nouvelles victimes « n’ont rien à espérer, puisque nos algorithmes de chiffrement et leur implémentation dans notre verrouilleur sont fiables ».

Le rançongiciel Darkside est apparu fin août 2020, et concerne aussi bien les systèmes Windows que Linux. Pour ces derniers, le maliciel apparaît conçu pour viser notamment les environnements de virtualisation VMware ESXi.

Depuis son apparition, Darkside a fait 31 victimes connues, dont le groupe ECS et OMV System France. Ses opérateurs atteignent le même taux de succès que ceux de NetWalker ou de Sodinokibi ; il faut probablement compter autour de 90 victimes.

Selon Digital Shadows, l’intrusion initiale a principalement eu lieu par détournement de comptes légitimes. Mais les opérateurs de Darkside misent sur un programme d’affiliés qu’ils chargent de déployer le ransomware dans l’environnement des victimes. Dès lors, la porte d’entrée utilisée est susceptible de varier d’une victime à l’autre.

Avec cette attaque, Wonderbox vient allonger la liste des premières victimes de rançongiciel en France, pour 2021 : SVI Assurances (Avaddon), Houilles, la clinique de l’Anjou, le département de la Vienne, le loueur Ucar (Sodinokibi), ou encore la ville d’Angers.