zephyr_p - stock.adobe.com

Ransomware : un léger répit au mois de décembre ?

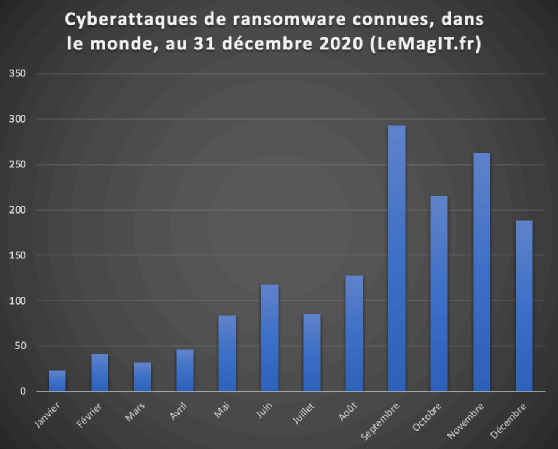

Le nombre de cyberattaques connues, dans le monde, pour ce dernier mois de 2020, s’est inscrit en net recul par rapport à novembre. Mais la menace se maintient à un niveau élevé, supérieur à celui du mois d’août.

Au mois de décembre, nous avons compté près de 190 cyberattaques de ransomware à travers le monde. Cela reste très en deçà de ce qui a pu être observé en septembre (289), en octobre (206), et encore en novembre (263), mais bien au-delà du mois d’août (128). Les opérateurs des rançongiciels Conti et Egregor se sont montré les plus actifs, avec près de 40 attaques réussies pour le premier, et 27 pour le second. Ceux de Darkside ont revendiqué 14 opérations, contre 12 pour les opérateurs d’Avaddon, ou encore 13 pour ceux d’un nouveau venu, Everest, mais encore 13 pour Netwalker et 15 du côté du groupe Revil, avec Sodinokibi.

En France, nous avons compté 16 cyberattaques de ransomware au mois de décembre, soit moitié moins qu’au mois de novembre, avec en particulier l’éditeur Dédalus, le groupe Atlantic, Dassault Falcon Jet, le centre hospitalier Albertville-Moûtiers, Exclusive Networks, le groupe ECS, la ville de Marolles-en-Brie, ou encore celle de La Rochelle. Pour cette dernière, les cyberdélinquants aux commandes de NetWalker ont revendiqué l’attaque le 4 janvier.

Une vraie-fausse accalmie

Mais il ne serait guère surprenant que ce qui peut ressembler ici à une accalmie ne soit qu’un faux-semblant. Les opérateurs de Conti et d’Egregor n’ont que très peu mis à jour leurs sites Web durant la seconde moitié du mois de décembre. Les seconds – auxquels l’Agence nationale pour la sécurité des systèmes d’information (Anssi) a récemment consacré un dossier complet – nous ont d’ailleurs glissé, le 17 décembre, se concentrer sur la gestion d’une « horrible quantité de victimes ».

Les données de la plateforme Cybermalveillance.gouv.fr plaident également en faveur d’un répit en trompe-l’œil. Le directeur général du GIP Acyma, Jérôme Notin, fait ainsi état de 212 demandes d’assistance pour décembre, contre 234 en novembre, 169 pour octobre et 131 en septembre.

Miguel De Oliveira, patron d’Aisi, fait quant à lui état de six attaques majeures - dont certains cas impliquant l'activation illégitime de BitLocker -, précisant au passage ne pas traiter les TPE. Chez I-Tracing, Laurent Besset évoque 15 cas, mais précise que cette « statistique est un peu trompeuse, car 13 de ces cas correspondent à des réponses déclenchées sur la première quinzaine de décembre ». Et d’expliquer : « nous avons donc travaillé à un rythme très soutenu, avant de passer les fêtes au calme, si l’on peut dire ». Mais attention, « 75 % de nos interventions ont eu lieu à l’étranger ». Du coup, lui aussi a pu avoir le sentiment d’un certain calme, au moins relatif, dans l’Hexagone. Mais chez Advens, Benjamin Leroux relève six interventions côté Cert, dont une en Belgique, et rien moins qu'une dizaine de tentatives détectées côté SOC. Une activité plus soutenue, donc, qu'en novembre.

Toujours plus vite

Début décembre, Laurent Besset nous indiquait constater une évolution des techniques, tactiques et procédures (TTP) des attaquants, avec « plusieurs utilisations de zerologon pour l’élévation de privilège ». Dévoilée en août dernier, cette vulnérabilité affecte le Netlogon Remote Protocol des serveurs Windows contrôleurs de domaine. Depuis le mois de septembre, des codes d’exploitation sont publics, et il était dès lors pressenti qu’ils constitueraient une aubaine pour les rançonneurs.

Pour Laurent Besset, l’exploitation de cette vulnérabilité a commencé à conduire à des attaques « extrêmement performantes, sur les petites et moyennes entreprises ». Et de résumer alors : « les jours sont devenus des heures pour les attaquants ». Mais cette analyse a été dépassée par la réalité.

Au mois de décembre, explique-t-il, « un attaquant a battu notre record officieux de vitesse de compromission du SI de la victime. Il a mis moins de 2 minutes entre l’établissement d’une session VPN illégitime et la compromission d’un contrôleur de domaine en exploitant, encore une fois, la vulnérabilité ZeroLogon ».

Le retour d’Emotet, et l’arrivée de nouveaux groupes

Mais le mois de décembre a été aussi celui d’un réveil tardif d’Emotet. Une menace sérieuse qui peut conduire au déploiement du ransomware Ryuk, notamment. L’Anssi a publié, en novembre, un rapport très complet sur ce ransomware – observé contre Sopra Steria à l’automne – et la chaîne d’attaque associée. Laquelle commence par Emotet, avant d’impliquer Trickbot et BazarLoader. Ce retour d’Emotet pourrait bien avoir déjà servi au déclenchement d’attaques qui n’aboutiront que plus tard à la détonation d’un ransomware.

Et cela d’autant plus que le rançongiciel continue de séduire les cybermafieux. Trois nouveaux groupes sont apparus en fin d’année : Hades, Everest, et Babuk, qui ne devraient pas manquer de faire parler d’eux. Et les groupes plus établis continuent de chercher des recrues, à l’instar des opérateurs d’Avaddon qui l’a encore récemment indiqué.