Joerg Habermeier - stock.adobe.c

Emotet sort de sa léthargie

Après un mois de novembre particulièrement calme, ce botnet vient de reprendre ses activités d’envoi de pourriels piégés à grand renfort de pièces jointes vérolées. La menace d’un début d’année difficile pour certains.

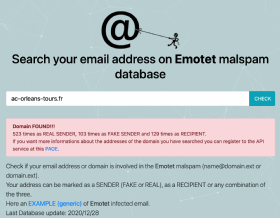

Le botnet Emotet s’était fait discret après le mois de septembre, et surtout en novembre. L’italien TG Soft n’a d’ailleurs pas eu matière à mettre à jour la base de données de son service haveIbeenEmotet, entre la fin octobre et le début du mois de décembre.

Sur Twitter, les équipes de recherche sur les menaces de Proofpoint ont lancé l’alerte dès le 21 décembre, suggérant une activité à un niveau élevé. Cofense a également alerté à cette période. Il semble bien y avoir eu une courte pause autour de Noël, mais l’activité a depuis repris de plus belle.

Les chiffres d’Abuse.ch le font bien ressortir : le nombre d’URL connues associées à Emotet est là quasi nul pour tout le mois de novembre, avant une reprise le 21 décembre ; une nouvelle baisse ; et encore une reprise le 28 décembre. Et il en va de même pour le volume d’échantillons de fichiers piégés.

Le collectif Cryptolaemus n’a d’ailleurs pas manqué de lancer l’alerte le jour même, en début de soirée. Outre-Rhin, c’est aujourd’hui le CERT national allemand qui a lancé l’alerte en tout début de matinée.

#Emotet returns after a short break just in time for the holidays. We're seeing 100k+ messages in English, German, Spanish, Italian, and more. Lures use thread hijacking with Word attachments, pw-protected zips, and URLs. pic.twitter.com/eBdOq8zBiw

— Threat Insight (@threatinsight) December 21, 2020

Dans son résumé quotidien pour le 29 décembre, le collectif Cryptolaemus explique que les trois réseaux d’Emotet, ses epoch, ont été bien actifs dans l’émission de pourriels. Le premier a été mis à contribution pour distribuer Trickbot sous forme de librairie à chargement dynamique. Une chaîne d’exécution précédemment observée avec Dridex.

De son côté, le professionnel de la cybersécurité qui se présente sous le pseudonyme TheAnalyst indiquait, hier, observer une part élevée de pièces jointes malveillantes sous la forme de fichiers zip protégés par mot de passe – de quoi améliorer la furtivité.

Microsoft apparaît prendre également la menace au sérieux. TheAnalyst souligne d’ailleurs que la fonctionnalité Safe Attachments de Microsoft 365 fournit une couche de protection permettant d’éviter de tomber dans le piège de ces pièces jointes. Le bémol ? Elle nécessite une licence E5. Le collectif Cryptolaemus ne manque d’ailleurs pas de le déplorer et de critiquer vertement Microsoft : « et si vous proposiez [cette technologie] avec le service de base pour régler [le problème] une bonne fois pour toutes ? »

Le collectif Cryptolaemus1 partage régulièrement et gratuitement du renseignement « de qualité sur Emotet », rappelait plutôt H_Miser, avec force indicateurs à utiliser pour alimenter ses systèmes de protection, ne serait-ce que pour le filtrage des accès à Internet sortants. Et de souligner : « c’est un bon test ; si vous n’arrivez pas à tirer profit de ce genre de renseignement pourtant très utile, je pense qu’il est inutile d’envisager l’achat de [flux de renseignements sur les menaces] » commerciaux.

À l’occasion des campagnes de septembre d’Emotet, les données de TG Soft avaient fait ressortir de nombreuses organisations françaises, dont au moins un compte de messagerie avait été détourné, jusque dans le monde de l’éducation et du notariat. Et selon les données d’haveIbeenEmotet, ce n’est pas fini : les académies de Montpellier, d’Orléans-Tours et de Rennes semblent encore concernées, de même que l’INSA Lyon, l’université d’Artois.

Identifier des comptes compromis par des maliciels tels qu’Emotet, Trickbot ou Qakbot n’est pas trivial. Surtout a posteriori et sans beaucoup d’indices, ou lorsque le détournement est exploité discrètement. Cédric Foll, directeur des infrastructures et du support informatique de l’université de Lille, et rédacteur en chef du magazine MISC, nous a récemment livré ses recettes.

Plus tôt, en septembre, nous détaillions avec les experts d’Advens, I-Tracing, et Intrinsec, comment éviter une cyberattaque conduite avec Emotet et se prévenir d’une éventuelle détonation ultérieure de ransomware.