Dassault Falcon Jet : les rançonneurs mettent leurs menaces à exécution

Les opérateurs du rançongiciel Ragnar Locker ont commencé à diffuser des données qu’ils disent dérobées à l’avionneur, avec une première archive dite liée au Falcon 6x et des captures d’écran visant à conforter leurs allégations.

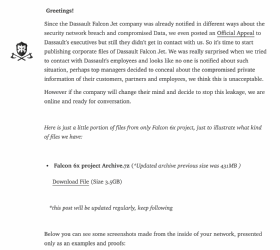

Les opérateurs du ransomware Ragnar Locker viennent de commencer à divulguer des données qu’ils disent avoir volées à l’avionneur Dassault Falcon Jet. Sur leur site Web, ils proposent au téléchargement une archive présentée comme pesant 3,5 Go et nommée Falcon 6x project Archive.7z. Selon les cyberdélinquants, celle-ci contient « seulement une petite portion des fichiers relatifs uniquement au projet Falcon 6x, simplement pour illustrer le type de fichiers dont nous disposons ».

À cela, les opérateurs du rançongiciel Ragnar Locker ajoutent des captures d’écran qu’ils disent avoir réalisées « de l’intérieur de votre réseau », et « présentées uniquement comme un exemple et des preuves ».

Les cyberdélinquants aux commandes du ransomware Ragnar Locker ont publié, le 10 décembre, sur leur site Web, un appel adressé à Dassault Falcon Jet : « nous voudrions discuter votre cas personnellement dans notre Live Chat, qui est sécurisé pour les deux côtés. Vous devriez savoir que nous avons passé beaucoup de temps et réalisé de très bonnes recherches dans vos données sensibles, que nous publierons sur ce site ».

Dans un échange privé, les opérateurs de Ragnar Locker nous ont, le lendemain, indiqué avoir déclenché le chiffrement le 7 décembre au matin et affecté ainsi « tous les serveurs et partages de fichiers critiques » de Dassault Falcon Jet. L’avionneur a confirmé cette date à nos confrères d’AIN Online, affirmant au passage avoir « immédiatement enclenché des procédures pour enquêter et remédier à l’événement, et a proactivement isolé certains de ses systèmes pour les protéger plus avant ».

De leur côté, les opérateurs du rançongiciel Ragnar Locker nous ont indiqué être restés tapis dans le système d’information de Dassault Falcon Jet pendant plus de six mois.

À l’aide du moteur de recherche spécialisé Onyphe, nous avons identifié un système qui était encore affecté, fin mars dernier, par la vulnérabilité dite Shitrix, la CVE-2019-19781. Les assaillants nous ont confirmé l’avoir exploitée. Mais les contrôles de sécurité en place semblent leur avoir sensiblement compliqué la tâche : « pour être honnête, disons qu’ils ont un périmètre de sécurité très robuste. Pas assez, toutefois. »

Aujourd’hui, si la vitrine en ligne de Dassault Falcon Jet reste accessible, certaines parties de son site Web ne le sont plus, dont celles donnant accès à ses communiqués de presse et à sa médiathèque. Là, un renvoi apparaît avoir été mis en place vers une page de maintenance, mais le serveur Web l’hébergeant ne répond pas, à l’heure où sont publiées ces lignes.

Le groupe de cyberdélinquants aux commandes du rançongiciel Ragnar Locker compte parmi ceux qui pratiquent la double extorsion : avant de chiffrer les systèmes de leurs victimes, ils commencent par dérober des données qu’ils menacent ensuite de divulguer afin de renforcer leurs chances d’obtenir le paiement de la rançon demandée.

Parmi leurs victimes récentes, on compte notamment Carlson Wagonlit Travel, qui a cédé au chantage et versé 4,5 M$ durant l’été. Plus récemment, en France, le transporteur CMA-CGM a été touché par Ragner Locker fin septembre. Mais à ce jour, les opérateurs de ce ransomware n’ont pas publié ni menacé de publier, la moindre donnée appartenant au groupe.