archy13 - stock.adobe.com

Ransomware : coup dur pour la filiale d’Intel Habana Labs

Le fondeur a racheté il y a bientôt un an cette jeune pousse spécialisée dans le développement d’accélérateurs programmables pour l’apprentissage profond. Le groupe Pay2Key menace d’en divulguer des données.

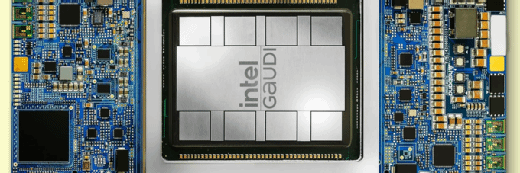

Le tout jeune groupe de rançonneurs Pay2Key a revendiqué, ce dimanche 13 décembre, une cyberattaque contre Habana Labs. Cette jeune pousse israélienne développe des accélérateurs programmables pour l’apprentissage profond, avec deux produits phares : Gaudi, pour l’entraînement de modèles, et Goya, pour les charges de traitement d’inférence du deep learning.

Intel a annoncé, le 16 décembre 2019, l’acquisition d’Habana Labs pour environ 2 Md $, dans le but d’accélérer la concrétisation de sa stratégie dans l’intelligence artificielle. Il y a deux semaines, Habana Labs a annoncé l’arrivée d’instances Amazon EC2 avec jusqu’à 8 accélérateurs Gaudi. Une telle configuration doit permettre de traiter « environ 12 000 images par seconde en entraînant le modèle RestNet-50 sur TensorFlow ».

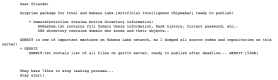

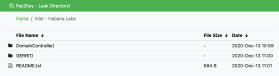

Les opérateurs du rançongiciel Pay2Key n’ont pas commencé à publier de données dérobées à sa victime : ils lui laissent jusqu’à ce mercredi avec cela. Pour étayer leurs affirmations, ils diffusent toutefois des données présentées comme relatives à un contrôleur de domaine, entre données DNS internes, et plus de 20 Mo de données extraites de l’annuaire Active Directory. Ils présentent également une liste de près de 600 000 fichiers d’un serveur de développement Gerrit.

Les chercheurs de Check Point ont levé le voile sur Pay2Key au début du mois de novembre, indiquant qu’au cours de la semaine précédente, « un nombre exceptionnel d’entreprises israéliennes ont fait état d’attaques de ransomware ». Il y avait là des victimes de Revil et Ryuk, mais aussi du nouveau venu.

Selon Check Point, les opérateurs de Pay2Key s’avèrent particulièrement rapides, capables de compromettre un système d’information entier « en l’espace d’une heure ». Et de demander des rançons relativement peu élevées, « entre 7 et 9 bitcoins ». Le vecteur d’intrusion serait « probablement une connexion. RDP ».

Dans leur analyse du rançongiciel, les chercheurs de Check Point estimaient que « l’attaquant n’est pas anglophone » et s’interrogeaient sur le fait qu’il se concentre sur Israël alors que ses compétences pourraient s’appliquer bien au-delà. Profero et Security Joes ont plus tard établi un lien entre l’infrastructure de Pay2Key et une attaque sur l’éditeur Amital. Les équipes de Profero ont également établi un lien avec une plateforme d’échange de cryptomonnaies iranien.