Sopra-Steria

Cyberattaque Ryuk chez Sopra Steria : ce que nous apprennent les échantillons

Deux échantillons correspondant à des marqueurs techniques précédemment partagés par l’ESN auprès de ses partenaires ont été récemment téléversés sur VirusTotal. Un premier examen permet de reconstruire un début de chronologie.

[Mise à jour le 04/11/2020 @ 17h45] De nouveaux échantillons éclairent sur la chronologie d'une attaque qui semble désormais avec démarré le 15 octobre. Tous les détails dans ce nouvel article.

[Mise à jour le 02/11/2020 @ 9h] Ari Eitan, vice-président d'Intezer en charge de la recherche, a développé durant le week-end une règle Yara à partir de l'échantillon du ransomware Ryuk qui a été observé chez Sopra Steria. Elle est téléchargeable ici. Selon nos essais, sur quelques échantillons de Ryuk disponibles sur le Malware Bazaar d'Abuse.ch, cette règle s'avère plus efficace que celles précédemment disponibles, du moins sur les échantillons les récents - et tant que le code du malware n'aura pas été altéré par ses auteurs.

L'échantillon identifié par cette règle le plus ancien que nous ayons pu trouver à la fois sur le Malware Bazaar et sur VirusTotal a été créé le 7 octobre, selon ce dernier. Soit la même date que les deux échantillons observés chez Sopra Steria. Mais cet échantillon a été soumis à VirusTotal le 16 octobre. On relèvera au passage que le service d'Abuse.ch connaît près de 200 échantillons de maliciels qui ont été signés avec le même certificat que celui qui a été utilisé pour signer numériquement le rançongiciel déployé au sein du système d'information de l'ESN française.

[article original]

Le 21 octobre, Sopra Steria reconnaissait être sous le feu d’une attaque impliquant un rançongiciel. Cinq jours plus tard, l’ESN reconnaissait que celui-ci n’était autre que Ryuk. En fait, ses équipes le savaient dès le premier jour et l’écrivaient aussitôt noir sur blanc dans une note d’information à l’intention de ses partenaires. Et celle-ci contenait plusieurs marqueurs techniques afin de permettre aux destinataires de cette note d’aller chasser la menace dans leur propre système d’information.

Mais les échantillons correspondants sont restés inaccessibles publiquement pendant environ une semaine. Ils sont désormais disponibles sur VirusTotal. Leur examen ne manque pas d’intérêt.

L’un de ces fichiers, un exécutable portable pour Windows 32 bits pesant 3,55 Mo, apparaît ainsi avoir été créé précisément pour l’attaque sur Sopra Steria, le 21 octobre. Ce qui ne signifie toutefois pas que le code embarqué est effectivement exclusif à cette attaque ni même fortement inédit : c’est « l’emballage », ou empaquetage, qui remonte à cette date, en pleine nuit.

Le second fichier, du même type, n’apparaît quant à lui pas empaqueté aussi agressivement, et s’avère bien moins volumineux. De quoi laisser à penser qu’il s’agit du cœur même de la charge utile. Et là, la date de création est plus ancienne : le 7 octobre, en fin d’après-midi.

Sur VirusTotal, de nombreux moteurs antivirus identifient correctement Ryuk dans les deux cas, en particulier grâce à leurs heuristiques. Et ce n’est pas franchement une surprise. Pour le premier échantillon, Intezer est quelque peu perdu, même si la piste la plus probable pour ses mécanismes d’analyse est bien Ryuk. Avec le second échantillon, c’est encore plus criant : 92,45 % des « gènes » extraits par Intezer, pour lui, figurent déjà sa base de données pour Ryuk. Un autre échantillon, très similaire, est connu d’Intezer. Mais il n’est pas encore présent sur VirusTotal.

Quelques dizaines d’échantillons de Ryuk semblent liés par le même outil d’empaquetage que celui appliqué au second observé chez Sopra Steria. Le plus ancien que l’on trouve sur VirusTotal remonte, affiche une date de création au 11 septembre. Et dans l’ensemble, les niveaux de détection présentés ne sont pas très bons. Mais les règles de détection Yara de Florian Roth et de l’équipe Advanced Threat Research de McAfee ne semblent pas là prises au dépourvu.

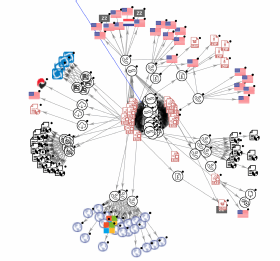

Dans cette galaxie, les « liens » ne s’arrêtent pas là. On trouve ainsi des relations avec des serveurs de commande et de contrôle utilisés par Cobalt Strike et bien connus. Mais dans certains cas, les résolutions entre adresse IP et nom d’hôte canonique sont très récentes : pour l’un des domaines, il n’y avait rien avant le 16 octobre et trois sous-domaines sont apparus le 21 ; pour l’autre, l’aventure commence mi-septembre et implique, selon les données de VirusTotal, un maliciel de type cheval de Troie.

En revanche, à ce stade de l’analyse, les échantillons de Ryuk observés chez Sopra Steria ne font pas apparaître de trace d’exploitation de la vulnérabilité dite zerologon. Mais en soi, ce n’est pas une surprise : celle-ci est là pour l’élévation de privilèges ; pas pour le verrouillage des machines prises en otage à grands coups de chiffrement.

[Nous adressons nos plus chauds remerciements à Seb' le barbu pour son aide précieuse et les importants efforts qu’il a consentis pour nous aider dans cette enquête]

Pour approfondir sur Menaces, Ransomwares, DDoS

-

![]()

Renseignement sur les menaces : us et abus de la classification des marqueurs techniques

-

![]()

Athea : Atos et Thales autoproclament un « champion » de l’IA pour la défense

-

![]()

Cyberattaque : l’Afnor reconnaît être confrontée au ransomware Ryuk

-

![]()

Face à un risque « élevé » de cyberattaque, Air France-KLM joue la précaution