Feng Yu - stock.adobe.com

Sodinokibi : ce ransomware que le groupe Elior peine à digérer

Le groupe de restauration collective a été frappé par Revil début juin. Il aurait préféré taire l’incident, mais nous avons trouvé l’échantillon impliqué. Les assaillants revendiquent 5 To de données volées et assurent ne plus les avoir.

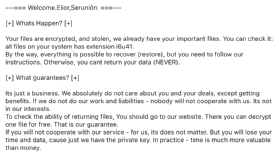

Le groupe de restauration collective a fait l’objet d’une cyberattaque début juin par les cybertruands aux commandes du rançongiciel Sodinokibi. Un échantillon de celui-ci mentionnant explicitement Elior est désormais accessible publiquement. De quoi confirmer une information qui nous avait précédemment été glissée, mais qu’aucune communication officielle du groupe n’était jusqu’ici venue confirmer – que ce soit à destination de la presse ou des investisseurs. Selon cet échantillon du ransomware, les assaillants demandaient initialement le paiement d’une rançon de 650 000 $.

Nous avons sollicité Elior dès que nous avons trouvé l’échantillon en question. Initialement, le groupe ne souhaitait pas communiquer, affirmant avec assurance l’absence de vol de données, mais également celle d’un impact opérationnel ou financier, et surtout, celle d’un versement de rançon.

Mais voilà, les cyberdélinquants nous ont contactés directement, dans le cadre de leurs efforts pour accentuer la pression médiatique sur l’une de leurs autres victimes, que nous ne nommerons pas afin d’éviter de faire leur jeu.

Dans le cadre de cet échange, les assaillants nous ont indiqué avoir dérobé « à peu près » 5 To de données à Elior. Pour appuyer leur propos, ils nous ont présenté ce qu’ils avancent comme une copie de données d’authentification, pour des comptes administrateurs liés à des domaines du groupe, dérobées à l’aide de Mimikatz. Selon eux, c’est tout ce qu’il leur reste, à ce jour, des éléments volés dans le système d’information d’Elior.

Les données présentées correspondent bien à une sortie de Mimikatz, utilisé qui plus est avec des arguments permettant d’obtenir des détails cruciaux pour s’assurer une plus grande discrétion dans l’utilisation de tickets d’authentification dérobés. Selon nos sources, la nomenclature correspondrait à celle qui était utilisée chez Elior à l’époque des faits. Autant d’éléments incohérents avec la position du groupe.

Et cela d’autant plus que, typiquement, les opérateurs de Revil conservent les données de leurs victimes jusqu’à ce qu’une rançon soit payée. Et de faire pression pour obtenir ce résultat en divulguant graduellement les éléments dérobés, après avoir simplement menacé de le faire. Il leur est également arrivé de vendre ces données aux enchères. Dès lors, nous avons demandé aux cyberdélinquants quel montant aurait été finalement payé. Réponse : « malheureusement, nous avons peu de choses à dire là-dessus ».

Pour Elior, la situation peut être d’autant plus amère qu’elle souligne que le ransomware, ça n’arrive pas qu’aux autres : son RSSI, Gérard Leymarie, est titulaire du grand prix RSSI 2019, et a officié durant près de huit ans à l’Agence nationale pour la sécurité des systèmes d’information (Anssi).

Surtout, si les affirmations des cybertruands s’avéraient fondées, mais pas celles d’Elior, ce cas illustrerait à quel point céder à l’extorsion et faire confiance aux cyberdélinquants est une mauvaise idée. Notre enquête sur les négociations avait déjà laissé entrevoir une absence nette de scrupules. Dans le cas présent, si les assaillants disent vrai, alors ils n’ont pas hésité à briser le silence, montrant à quel point espérer leur discrétion peut être vain.

En outre, les éléments qu’ils nous ont communiqués tendent à souligner l’importance d’un nettoyage complet et profond de l’infrastructure en cas d’attaque : si ce travail de reconstruction n’est pas fait, le risque est que les assaillants disposent encore de vecteurs d’accès au système d’information. Ce qu’un cas comme celui d’Artech avait déjà pu suggérer.

Nous avons transmis à Elior les éléments avancés par les cybertruands et demandé des commentaires additionnels sur les questions qu’ils soulèvent. Nous ne manquerons pas de mettre à jour cet article lorsqu’ils nous parviendront.

[Mise à jour 22/09/2020 @ 21h00] Elior nous a fait parvenir une réponse écrite que nous partageons ici en intégralité, avec l’autorisation du groupe :

« Nous avons bien pris connaissance de vos différents messages et de la publication de votre article.

Votre article véhicule de nombreuses fausses informations ainsi que de nombreuses imprécisions. Il est également volontairement anxiogène et vise à faire croire que notre entreprise a été fortement impactée par cette attaque voir laisse sous-entendre que nous avons payé une rançon, ce qui est totalement faux.

Pour l’ensemble de ces raisons, nous ne souhaitons pas répondre à vos sollicitations au sujet de cette tentative de ransomware dont notre Groupe a été la cible il y a déjà plusieurs mois.

A l’époque, notre réaction immédiate nous avait permis d’assurer la continuité de nos services et prestations auprès de nos clients, convives et fournisseurs. Et l’ensemble des mesures qui devaient être prises l’ont été. Par ailleurs, nous n’avions constaté aucunes fuites de données autres que des données purement techniques. Aucune fuite de données personnelles donc, mais par mesure de précaution Elior avait adressé une notification auprès de la CNIL, autorité compétente en la matière.

En revanche, comme vous l’imaginez, l’entreprise a déposé plainte à l’époque de faits. Ce dossier est aujourd’hui judiciarisé et tous les éléments permettant de faire avancer l’enquête en cours doivent être transmis aux services de police compétents. »