Darktrace applique le machine learning à la sécurité

Piloté par des anciens du renseignement et du décisionnel, le britannique entend améliorer la sécurité des grands groupes en appliquant les technologies de machine learning à l’analyse de leurs flux réseau.

Darktrace est une start-up britannique spécialiste de la sécurité. Mais pas exactement les autres. Pilotées par des anciens du renseignement et du décisionnel, l’entreprise ne cache pas ses ambitions en matière de cyberdéfense et pour les grands groupes. Ainsi, son directeur technique, Jack Stockdale, est un ancien d’Autonomy, tout comme Emmanuel Meriot, directeur France et Espagne de l’entreprise. Jim Penrose, vice-président exécutif de Darktrace en charge du renseignement a passé 17 ans au service de la NSA. Jasper Graham, vice-président sénior en charge de l’analytique affiche 15 ans d’expérience dans la communauté du renseignement américaine. Dave Palmer, directeur en charge des technologies, a travaillé pour le GCHQ et le MI5. Nick Trim, le directeur commercial, revendique 15 ans d’expérience dans les environnements opérationnels de cyberdéfense britannique… Et l’inventaire pourrait continuer longuement.

Déterminer automatiquement un modèle comportemental

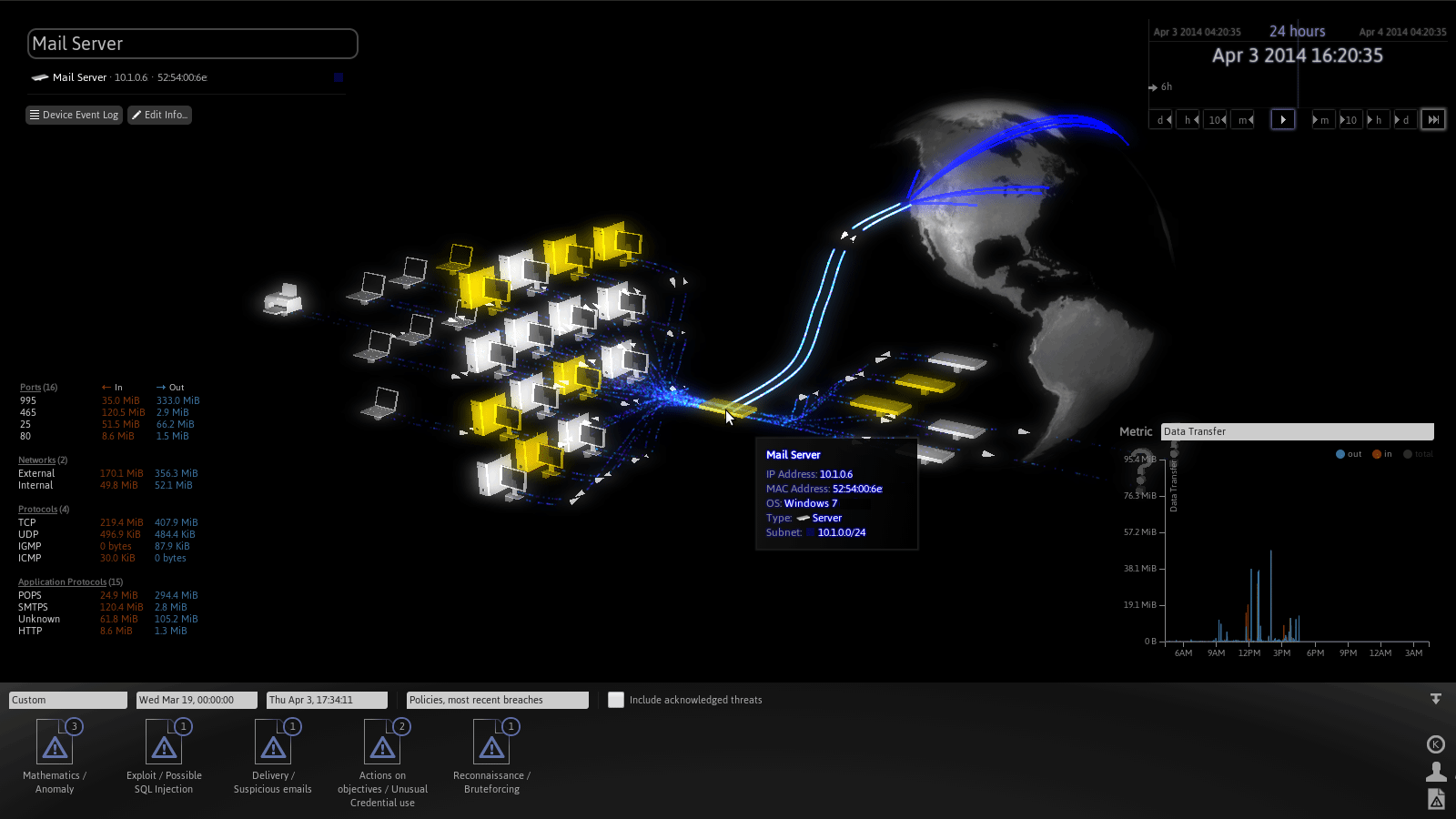

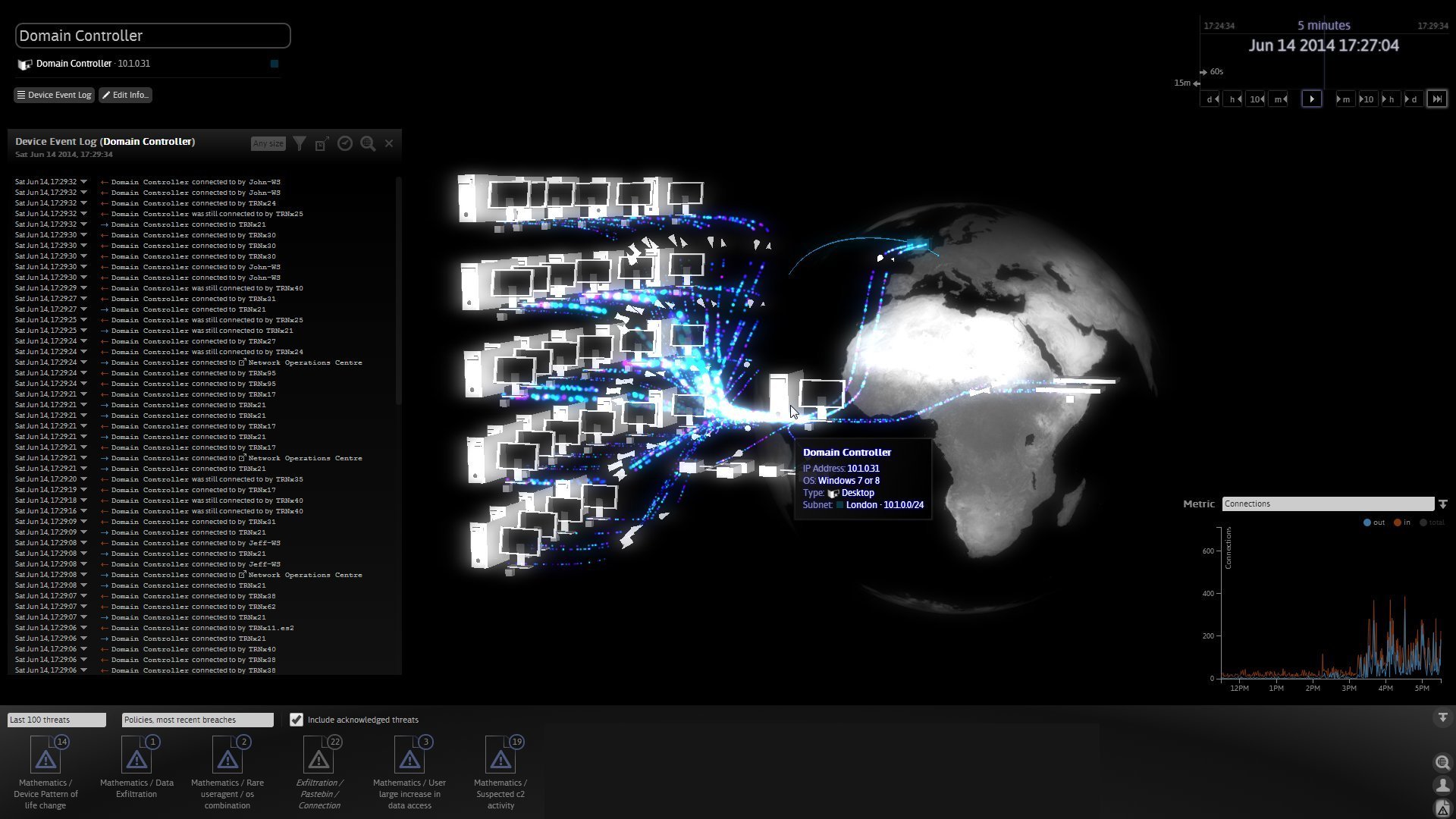

Emmanuel Meriot explique que l’entreprise est marquée par plusieurs influences : le monde de la cyberdéfense et du renseignement, les mathématiques, et l’industrie du logiciel. Sa spécificité ? Un modèle mathématique basé sur les algorithmes bayésiens et optimisé pour « fonctionner en temps réel » et apprendre automatiquement. L’objectif ? « Permettre aux entreprises de se créer un système immunitaire », une analogie qui permet de présenter un système « auto-apprenant qui fonctionne en temps réel pour anticiper les menaces inconnues et évolutives », s’appuyant sur un « modèle probabiliste et statistique qui analyse le comportement de l’entreprise à partir du réseau, des machines – ou plus généralement tout ce qui peut se connecter au réseau – et des utilisateurs ». Trois facteurs d’analyse, donc, qui permettent de créer un modèle de comportement « normal » de l’activité de l’entreprise afin de « détecter tout comportement anormal et le remonter au travers d’une interface très graphique, simple, et innovante ».

Pour Emmanuel Meriot, la technologie de Darktrace, fonctionnant de manière dissociée de tout SIEM, « permet d’anticiper les attaques et de protéger contre les attaques inconnues, contrairement à la plupart des technologies actuelles ».

Un déploiement au cœur du réseau

La plateforme de Darktrace n’est pas une surcouche de SIEM, mais elle est capable de remonter des alertes à un tel système de gestion des informations et des événements de sécurité. Pas besoin non plus d’un interfaçage avec une CMDB pour la découverte du réseau et de l’infrastructure. Dave Palmer, directeur technique de Darktrace explique là que « nous ne voulons pas nous appuyer sur des informations fournies par l’humain ; nous nous intéressons au trafic réseau brut ». Pas d’interfaçage non plus, donc, avec les systèmes de collecte des logs, ni d’agents résidents sur les serveurs.

Dave Palmer explique que le produit, qui se présente sous la forme d’une appliance virtuelle, « s’installe au plus près du cœur du réseau de l’organisation, afin de pouvoir observer l’ensemble du trafic réseau ». Pas question, donc, de se connecter de surveiller les flux entrants et sortants à la périphérie : il s’agit d’observer le comportement des acteurs réseau de l’entreprise pour « apprendre à partir des flux réseau ». Une approche à laquelle Dave Palmer s’avère d’autant attaché que « la complexité de l’infrastructure progresse avec l’extension de la virtualisation, et avec l’émergence des réseaux à définition logicielle ».

Et cela en s’intéressant, autant que possible, à toutes les couches du modèles ISO, depuis les plus basses jusqu’aux plus hautes « en reconstituant les flux de données pour comprendre les utilisateurs et leurs activités ». Et d’illustrer son propos : « par exemple, le suivi des activités réseau permet d’identifier une machine en train de redémarrer ». Quelque 350 types d’informations sont extraites et analysées.

Les appliances virtuelles sont déployées dans des serveurs Intel 2U assurant l’observation des flux réseau, la collecte et la rétention des données, la modélisation et l’analyse. Selon Dave Palmer, un seul serveur suffit à traiter avec un débit de 10 Gigabits/s – « et le système peut croître linéairement en capacité ». Seul point essentiel : « on s’attache à effectuer tous les traitements au plus près des points de collecte à ne pas faire circuler de données dans l’environnement client ».

Un taux de réussite élevé

Emmanuel Meriot indique que la solution de Darktrace est déployée en production dans une soixantaine d’organisation, « pour un taux de réussite proche du 100 % ». Et comme il avant tout d’observation et de détection, les éventuels faux positifs ne génèrent pas de coupures.

Trois pilotes seraient en outre en cours en France, « dans des domaines très différents », pour « des entreprises avec des réseaux très étendus » et au niveau de maturité inégal. Mais ce dernier point n’est pas essentiel, assure Emmanuel Meriot : « même avec un niveau de maturité élevé, les ressources ne sont pas forcément disponibles en interne pour réaliser les analyses que l’on peut proposer ». Les analystes de Darktrace entrent alors en action, et peuvent assurer la formation de personnels internes.

Mais l’entreprise se rapproche également de partenaires services, tout en assurant que la prise en main de ses outils « ne nécessite pas des compétences extrêmement pointues ».