Détection/Réaction : la sécurité change d’ère, selon l’institut Ponemon

Une étude de l’institut Ponemon met en parallèle les principaux risques pesant sur les terminaux et les approches des RSSI pour les protéger, montrant un mouvement en faveur des stratégies de détection/réaction.

L’institut Ponemon a sondé des centaines de professionnels de la sécurité des systèmes d’information pour déterminer les risques les plus pressants concernant les terminaux. L'étude a au passage mis en lumière une nouvelle tendance qui pourrait alimenter de nombreux débats.

Le cabinet vient de rendre publique l’édition 2015 de son rapport sur les terminaux, étudiant les risques menaçant la myriade d’appareils présents sur les réseaux des entreprises. Celle-ci est, comme les précédentes, marquée par un sentiment répandu parmi les RSSI : les utilisateurs négligents et insouciants sont le principal danger pour la sécurité des terminaux.

Faire face au Shadow IT

Selon le rapport Ponemon, plusieurs tendances de fond ont contribué à affaiblir la posture de sécurité des terminaux des utilisateurs : l’utilisation des applications Cloud (73 %), le BYOD (68 %), et le travail à distance (63 %) – en mobilité ou à domicile – sont ainsi cités majoritairement par les sondés.

Larry Ponemon, président et fondateur de l’institut, n’en blâme pas pour autant les employés. Pour lui, ces chiffres ne font que refléter la rapidité avec laquelle les temps ont changé : « je ne pense pas que quiconque, il y a 5 ou 10 ans, aurait prédit à quelle vitesse nous passerions aux services Cloud et au Shadow IT ».

Les trois quarts des répondants ont indiqué que leurs terminaux mobiles ont été la cible de logiciels malveillants au cours de l’année écoulée, contre 68 % en 2013. D’autres experts en sécurité observent la même tendance.

« La croissance du recours au Cloud et le nombre de terminaux mobiles constituent sans aucun doute un risque de sécurité lié au poste utilisateur dans les organisation », estime ainsi Luke Klink, consultant en stratégie de sécurité chez Rook Security. « Le désir d’être connecté 24h/24 et 7j/7 avec des appareils mobiles, et d’accéder aux données en tout lieu [via le Cloud] a poussé les entreprises à examiner et et à créer des stratégies détaillées pour protéger leurs données et celles de leurs clients ».

Pour Larry Ponemon, les contraintes liées au BYOD et au Shadow IT conduisent à un changement dans la manière dont les entreprises appréhendent la question de la détection et de la protection. L’étude montre d’ailleurs des RSSI optimistes quant à leur capacité à relever les nouveaux défis qui s’imposent à eux en recourant plus au renseignement sur les menaces, à des stratégies de détection/réaction, et au Big Data. Dans les 24 prochains mois, 30 % des répondants prévoient ainsi de mettre en place des procédures de détection/réaction. Et 41 % indiquent qu’ils commenceront à utiliser le Big Data pour améliorer la sécurité des terminaux.

Pas de forteresse imprenable

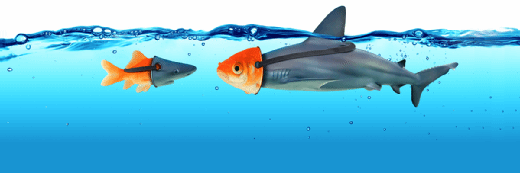

Jusqu’ici, les stratégies de sécurité étaient dominées par une approche : celle consistant à prévenir les incidents de sécurité, avec des technologies telles que les antivirus et les pare-feu. Mais l’étude de Ponemon montre qu’un nombre croissant d’entreprises commence à passer à une approche de détection/réaction, misant sur la découverte et la remédiation rapide de compromissions.

Pour Larry Ponemon, les RSSI commencent à réaliser que la prévention est la fois couteuse et presqu’impossible. Et d’investir en conséquence dans le renseignement de sécurité et les outils Big Data afin de détecter, d'identifier, et d'éradique rapidement les logiciels malveillants.

Le besoin de collecter plus de renseignements sur les logiciels malveillants pour permettre une détection et une réaction plus rapide a conduit à une nouvelle pratique, controversée : l’utilisation de terminaux standard comme des pots de miel – ou honeypots.

« Il s’agit d’assouplir les règles sur le pare-feu et de faire du terminal un capteur, en première ligne de défense », explique Larry Ponemon. « Si vous placez le terminal infecté dans un bac à sable, vous pouvez apprendre ce qui vous attaque, mais également le vecteur utilisé et l’objectif de l’opération, et réagir de manière appropriée ».

L’idée part d’une pratique établie consistant à utiliser des pots de miel pour attirer les logiciels malveillants. Mais selon Larry Ponemon, les pots de miel classiques créent des limites artificielles et un chercheur peut en apprendre plus sur une attaque en laissant un logiciel malveillant compromettre un véritable poste utilisateur.

Las, cela peut également constituer un risque important en l’absence de garde-fou, de techniques d’isolation adaptées, et de véritable capacité de réaction. Toutefois, bien mise en œuvre, cette pratique peut être comparée à celle de la vaccination, laissant une partie du mal infecter l’entreprise pour qu’elle renforce mieux ses défenses.

Contribuer au renseignement

Jason Brvenik, ingénieur principal chez Cisco, comprend l’approche, jusqu’à un certain point. Il n’apprécie pas l’idée de laisser intentionnellement des logiciels malveillants infiltrer l’entreprise. Mais il relève que les organisations comprennent que les infections sont inévitables. Le but de toute entreprise, selon lui, devrait alors être de chercher à obtenir plus de visibilité sur les menaces afin de réduire le délai entre compromission et rémission, avant de partager ces informations en réseau et au-delà.

« Il ne s’agit pas vraiment d’un vaccin pour une seule personne, mais plutôt d’un vaccin pour l’entière communauté », analyse-t-il alors. « Lorsqu’une personne tombe malade, tous les membres de sa communauté et les communautés voisines sont immédiatement vaccinées et tant le malade que ses médecins savent tout ce qu’il y a à savoir sur la progression de l’infection et sur la manière de la soigner ».

Josh Shaul, vice-président de Trustwave en charge des produits, souligne toutefois que l’utilisation d’un pot de miel est particulièrement difficile sans une équipe compétente pour le gérer, et qu’un réseau isolé est essentiel pour que le concept fonctionne. Il estime que l’utilisation de pots de miel traditionnels offre des données intéressantes sur les menaces tout en limitant les risques associés au cas d’usage décrit par Ponemon.

« Je pense que cette tendance est intéressante et potentiellement préoccupante », explique-t-il. « Nous de conseillerions pas à nos clients ni à qui que ce soit de suivre une tactique consistant à désactiver des couches de technologies défensives dans un environnement de production contenant des systèmes sensibles. Nous encouragerions en revanche ceux qui veulent utiliser cette tactique à des fins de recherche à le faire sur un réseau isolé. De tels pots de miel, exposés aux attaquants, et fonctionnant sur le réseau interne aux côtés de données de valeur, réelles, constituent un vol de données en devenir ».

Adapté de l’anglais par la rédaction.