Security Day 2015 : Oracle remet en cause la sécurité périmétrique

L’informatique des grands comptes est loin d’être totalement sécurisée pour Oracle, qui veut pousser vers une sécurisation de toute la pile logicielle et plus seulement des réseaux.

Les fuites de données massives qui ont jalonné 2014 l’ont bien montré : l’informatique des grands comptes est loin d’être totalement sécurisée. Oracle veut pousser ses clients à revoir leur approche et aller vers une sécurisation de l’ensemble de la pile logicielle et non plus seulement les réseaux.

Oracle vient d’organiser à Paris la première édition de l’Oracle Security Day, demi-journée de séminaire dédiée à la sécurité informatique. Le numéro 1 mondial de la base de données veut faire entendre sa voix sur ce marché, rappelant à l’auditoire que le premier client d’Oracle fut, comme aime à le rappeler Larry Ellison, la CIA. Un gage de sérieux en matière de sécurité informatique, s’il en faut.

Si on n’en croit les chiffres glanés par Gartner, les dépenses mondiales liées à la sécurité informatique vont passer de 60 milliards de dollars en 2012 à 83,2 milliards en 2016. Une progression record de 33% en 4 ans.

Un accroissement des investissements qui ne parvient pas à enrayer les gigantesques fuites de données qu’ont connu Target, JM Morgan et bien entendu Sony en 2014.

Le danger est avant tout à l’intérieur de l’entreprise

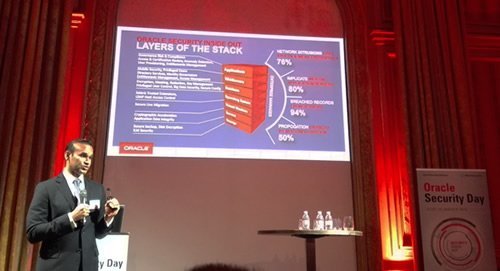

Un paradoxe souligné par Naresh Persaud, Senior Director Security Product Management chez Oracle : « On a Jamais autant dépensé dans la sécurité, mais la question qu’il faut se poser, c’est dépense-t-on cet argent dans les bonnes technologies ? Quand on regarde où les entreprises dépensent cet argent, il va à 70% dans la protection du réseau. Or cette approche n’est efficace que dans 24% des cas. 76% des intrusions passent au travers du périmètre, comme le souligne le dernier rapport Verizon sur les fuites de données. Le risque est à l’intérieur du périmètre de l’entreprise. »

Le responsable d’Oracle souligne la montée du risque informatique en dépit des multiples équipements de protection déjà en place dans les entreprises. Il met aussi en exergue la tentation à laquelle sont soumis aujourd’hui les administrateurs de bases de données (DBA) qui disposent des pleins pouvoirs pour accéder aux données des entreprises : « Le marché noir de la donnée est devenu extrêmement lucratif. Un DBA qui gère 20 000 enregistrements de données personnelles peut les monnayer jusqu’à 200 000 $ sur le marché noir. »

Pour renforcer son propos, le responsable d’Oracle évoque le cas d’un administrateur de Morgan Stanley qui avait dérobé 20 millions d’enregistrements à la banque d’affaire. Quelque 350 000 ont été publiés sur le Web.

Cet employé indélicat a empoché 390 000 $ en vendant ces données sur le marché noir à des tiers. Des pirates qui vont ensuite exploiter ces informations, notamment les mots de passe, pour lancer leurs propres attaques.

Pour Oracle, une seule solution face à ces attaques « de l’intérieur » : sécuriser l’intégralité de la pile logicielle des serveurs, depuis les applications jusqu’au stockage, en passant par le middleware, les bases de données et les OS.

Bien peu d’entreprises françaises chiffrent leurs bases de données

Dominique Perrin, directrice de l’offre sécurité d’Oracle France l’avoue bien volontiers : les grands comptes exploitent encore assez peu les solutions de sécurité au catalogue d’Oracle depuis pourtant bien longtemps. Qui, par exemple, parmi les très grands comptes utilisateurs des bases de données Oracle chiffrent systématiquement les données ? Oracle a du mal à convaincre ses clients d’élever le niveau de sécurité de leurs infrastructures logicielles.

Lors de ce premier Security Day français, l’éditeur a choisi de mettre en avant les 3 piliers de la sécurité façon Oracle, à savoir la gestion des accès, le volet annuaire et enfin la gouvernance. La brique gestion des accès, Oracle Access Management 11gR2 intègre dans son évolution PS3 une offre Cloud iDaas. Un portail donne accès à toutes les applications de l’utilisateur, tant internes que Cloud et quel que soit son terminal. De plus en plus de fournisseurs de solutions Cloud sont gérés par le service, notamment Office 365.

Autre problématique forte de l’accès sécurisé, la gestion des mobiles. Oracle propose une solution pour gérer les mobiles de l’entreprise, mais aussi une offre axée B2C avec l’Adaptative Authentication. Un moteur de règle permet d’éliminer les tentatives d’authentification manifestement frauduleuses. Avec Oracle Mobile Authenticator, les entreprises peuvent exploiter les mobiles afin de mettre en place une authentification à deux facteurs pour leurs applications, demandant à l’utilisateur de saisir un code de vérification sur son mobile pour débloquer l’accès à l’application souhaitée.

Une approche « Soft Token » qu’Oracle applique à l’authentification des utilisateurs, mais aussi pour accorder des autorisations applicatives. Le logiciel va demander sur mobile une confirmation pour, par exemple, exécuter une requête.

A la base de la sécurité façon Oracle, l’annuaire d’entreprise

La fondation de l’offre sécurité Oracle, c’est son offre d’annuaire Oracle Unified Directory. Le logiciel est développé en France, à Grenoble plus précisément, depuis 1996. Etienne Remillion, Product Manager des annuaires Oracle souligne l’investissement continu d’Oracle sur cette technologie d’annuaire pourtant peu porteuse en termes marketing : « Oracle investit sur les annuaires et continue de développer des nouvelles versions. Nos défis, c’est qu’il y a énormément de silos d’information dans les entreprises, de différentes sources d’identités : bases de données RH, logiciels de gestion de badges d’accès, parc d’équipements industriels. Notre challenge, c’est unifier ces sources. Le Cloud vient rajouter de nouveaux silos. Enfin, les mobiles et plus largement l’Internet des objets présentent un défi en termes de volume et de dynamicité des données. On va gérer des milliards d’objets et le dynamisme est amené par les informations de localisation qui peuvent être exploitées par l’application, ou encore la « customisation ». Les gens habitués à utiliser les réseaux sociaux ont pris l’habitude de customiser leur profil utilisateurs, ce sont des paramètres qu’il faut aussi sauver dans l’annuaire. »

Enfin, le dernier pilier de l’offensive Oracle dans le domaine de la sécurité, c’est Oracle Identify Governance 11gR2 PS3, sa solution de gouvernance des identités. Cinq ans après l’acquisition de PassLogix, cette version marque la fin de l’intégration des offres Sun et PassLogix dans la plateforme Oracle.

La vocation de l’offre IAG (Identity and Access Governance) d’Oracle est désormais de placer les métiers au cœur de la gestion des identités de l’entreprise. Pour mettre l’outil dans les mains des chefs de services métiers, Oracle a modernisé l’interface utilisateur de sa solution à coup de Flat design.

Cela sera-t-il suffisant ? L’interface est théoriquement accessible à tous les employés de l’entreprise. Chacun peut y demander les accès aux applications dont il a besoin, un manager réalisant les demandes pour ses subordonnés. Un workflow de validation permet la validation ou le refus des demandes et le volet « Audit » permet de vérifier à tout moment la cohérence des droit accordés, et éviter que, par exemple, une personne habilitée à passer une commande le soit aussi pour valider les commandes.

Si Dominique Perrin a conclu cette première édition du Security Day en soulignant l’engagement de l’éditeur à accompagner ses clients dans leur transformation digitale, cela suffira-t-il à intégrer le géant dans la sécurité ?