URLzone : le cheval de Troie qui pioche - avec intelligence - dans les comptes bancaires

Selon Finjan, les cybercriminels ont, avec le nouveau logiciel malveillant URLzone, franchi une étape supplémentaire en matière de sophistication de leurs attaques. La remarque paraît fondée : ce cheval de Troie introduit une part d'intelligence certaine pour contourner les dispositifs de prévention des fraudes bancaires. Il cache en outre ses traces aux yeux de sa victime en altérant la représentation de son service de banque en ligne.

Il est tout nouveau, tout frais, tout beau... et très rusé. C’est URLzone/Bebloh, un nouveau logiciel malveillant isolé début septembre par Finjan, éditeur spécialiste des passerelles Web sécurisées. Sa spécificité ? Une telle question serait faire insulte à ce nouveau cheval de Troie, car URLzone multiplie les raffinements…

La protection de l’authentification ne suffit pas

Tout d’abord, URLzone fait fi des barrières élevées par les services bancaires en ligne pour protéger leurs utilisateurs des pirates qui tentent de dérober les identifiants de connexion : il ne cherche pas à forcer l’entrée du service de banque en ligne ; il attend sagement que l’utilisateur légitime du service se connecte pour aller, en temps réel, siphoner ses comptes. Pour Yval Ben-Itzhak, directeur technique de Finjan, c’est l’une des innovations d’URLzone par rapport à des chevaux de Troie comme Zeus, par exemple, qui s’appuyait sur la captation de détails de connexion. Mais Bruce Schneier, spécialiste renommé de la sécurité informatique et de la cryptographie, explique, sur son blog, avoir averti, dès 2005, des failles inhérentes à l’authentification de l’utilisateur : celle-ci n’empêche pas un logiciel malveillant de fonctionner en s’appuyant sur les efforts de l’utilisateur pour s’authentifier… de la même manière qu’un voleur à la sauvette laissera le porteur d’une carte de crédit taper son code PIN sur le distributeur de billets avant de le délester. Comme l’explique Finjan sur son blog, URLzone prend la main précisément au moment où l’utilisateur confirme un ordre de virement… pour en modifier montant et destinataire.

Un réseau de mules

La seconde spécificité d’URLzone, c’est de ne pas transférer directement aux cybercriminels l’argent volé sur les comptes bancaires : cet argent est transféré à des mules, des anonymes recrutés par Internet avec la promesse de leur faire gagner de l’argent en travaillant depuis leur domicile, par exemple. De fait, l’argent volé est transféré sur leurs comptes bancaires. Les cybercriminels se le font ensuite transférer, concédant au passage une commission. Et puis, pour éviter que leur réseau ne soit trop facilement repéré, les cybercriminels ne font appel aux mêmes mules qu’un nombre de fois limité dans un court intervalle de temps. Pour Finjan, il s’agit là de contre-mesures aux systèmes anti-fraude des banques…

Masquer à la victime la réalité de ses comptes

Surtout, URLzone ne ponctionne pas aveuglément les comptes en banque de ses victimes. Selon Yval Ben-Itzhak, le cheval de Troie détermine automatiquement des montants qui ne font pas passer les comptes siphonés dans le rouge. Et ces ponctions ne dépassent pas les plafonds de virement autorisés par la banque. Il se connecte en outre régulièrement à un centre de commande lui indiquant les destinataires des transferts.

Surtout, URLzone ne ponctionne pas aveuglément les comptes en banque de ses victimes. Selon Yval Ben-Itzhak, le cheval de Troie détermine automatiquement des montants qui ne font pas passer les comptes siphonés dans le rouge. Et ces ponctions ne dépassent pas les plafonds de virement autorisés par la banque. Il se connecte en outre régulièrement à un centre de commande lui indiquant les destinataires des transferts.

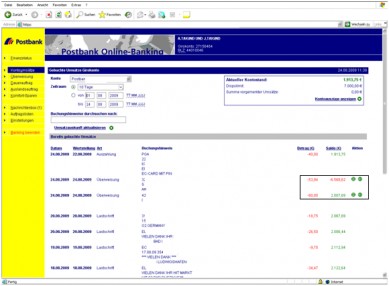

Ultime raffinement, le cheval de Troie cache à sa victime la réalité de la transaction, maquillant la confirmation de virement et le relevé de compte afin de présenter un montant transféré bien inférieur à la réalité : 53,94 euros indiqués contre 8 576,31 euros effectivement transférés dans l’exemple présenté par Finjan dans son rapport. Yuval Ben-Itzhak explique qu’URLzone modifie le code HTML récupéré par le navigateur Web juste avant que celui-ci ne commence le rendu de la page et son affichage…

Au final, pour le directeur technique de Finjan, URLzone marque le franchissement d’un nouveau seuil de sophistication dans les menaces mises au point par les cybercriminels. Selon l’éditeur, les cybercriminels ukrainiens contrôlant URLzone auraient réussi à dérober plus de 300 000 euros en 22 jours. Sur un an, ils pourraient amasser 5 M€. Et encore n’ont-ils, pour l’heure, ciblé que des comptes bancaires allemands.