Dans les coulisses de la plus importante opération de cyber-espionnage au monde

Un an après, la suite. En mars 2009, les chercheurs du SecDev Group et du Munk Centre de l’Université de Toronto, publiaient un premier rapport mettant en évidence un réseau d’au moins 1 295 PC compromis à travers 103 pays qui aurait été utilisé pour espionner les intérêts de la communauté tibétaine. Et de pointer la Chine du doigt. Ce mardi 6 avril 2010, les auteurs de ce premier rapport ont présenté le fruit de la suite de leurs investigations, menées avec quelques partenaires supplémentaires. Et de remonter jusqu’à « la communauté chinoise du hacking. »

Il avait fallu dix mois d’enquête au SecDev Group (société de conseil en sécurité, basée à Ottawa) et au Munk Centre de l’Université de Toronto pour mettre au jour GhostNet, un réseau de cyber-espionnage consistant « en au moins 1 295 ordinateurs infectés dans 103 pays. Près de 30 % des ordinateurs infectés peuvent être considérés comme de grande valeur, avec en particulier ceux des ministères des Affaires étrangères de l’Iran, du Bangladesh, de la Lituanie, de l’Indonésie, des Philippines, de Brunei, de la Barbade et du Bhutan ; des ambassades de l’Inde, de la Corée du Sud, de l’Indonésie, de la Roumanie [en France, notamment], de Chypre, de Malte, de la Thaïlande, de Taïwan, du Portugal, de l’Allemagne et du Pakistan ; le secrétariat de l’ASEAN [Association des nations du sud-est asiatique], le SAARC [association de coopération régionale du sud de l’Asie], la banque asiatique du développement ; des médias ; ainsi qu’un ordinateur non classifié au siège de l’Otan. »

Un réseau contrôlé depuis la Chine « sans qu’il y ait suffisamment de preuves pour impliquer le gouvernement chinois lui-même. » A l’issue de la publication de ce rapport, « de nombreuses victimes ont voulu savoir quels ordinateurs avaient été visés et compromis. » Le nouveau rapport de cette équipe, qui a été élargie au passage, intitulé Shadows in the Cloud : investigating Cyber Espionage 2.0 constitue donc la suite du rapport publié l’an passé, à la même période. Et il va bien plus loin en s’appuyant, encore une fois, sur un savant mélange d’investigation technique, d’enquête de terrain, d’analyse de données ou encore de recherche contextuelle et géopolitique.

Une infrastructure de contrôle bien pensée

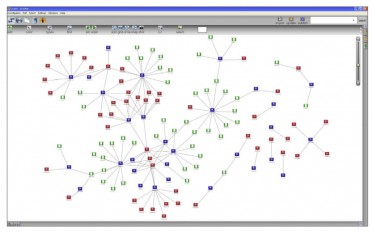

Les auteurs de l’étude ont cherché à infiltrer GhostNet pour en remonter les maillons. Pour cela, ils se sont appuyés sur des noms de domaines abandonnés par les cyber-espions à l’issue de la publication du premier rapport : ils ont déposé ces noms de domaines et ont commencé à écouter les tentatives de connexion les visant, constituant ce qu'on appelle un sinkhole. Et de mettre au jour une infrastructure de serveurs de contrôle à plusieurs couches s’appuyant sur des services de réseau social, des messageries Web, des hébergeurs gratuits. Lorsque des éléments de ces couches extérieures de l’infrastructure de contrôle tombent, les machines infectées communiquent directement avec le cœur de cette infrastructure : des serveurs situés en Chine, « qui ont fait preuve d’une grande stabilité dans le temps. »

Les auteurs de l’étude ont cherché à infiltrer GhostNet pour en remonter les maillons. Pour cela, ils se sont appuyés sur des noms de domaines abandonnés par les cyber-espions à l’issue de la publication du premier rapport : ils ont déposé ces noms de domaines et ont commencé à écouter les tentatives de connexion les visant, constituant ce qu'on appelle un sinkhole. Et de mettre au jour une infrastructure de serveurs de contrôle à plusieurs couches s’appuyant sur des services de réseau social, des messageries Web, des hébergeurs gratuits. Lorsque des éléments de ces couches extérieures de l’infrastructure de contrôle tombent, les machines infectées communiquent directement avec le cœur de cette infrastructure : des serveurs situés en Chine, « qui ont fait preuve d’une grande stabilité dans le temps. »

Les ordinateurs compromis l’auraient été, quant à eux, par des e-mails envoyés de manière ciblée par les cyber-espions, après des efforts d’ingénierie sociale sur leurs victimes. Le tout en exploitant des failles touchant les fichiers PDF, PPT et DOC. En tout, 27 binaires malicieux ont été collectés par l’équipe de chercheurs. L’un d’entre eux était même conçu pour utiliser le système de tunneling IP Tor – un système conçu notamment pour anonymiser les flux et contourner les systèmes de filtrage.

Le Dalaï Lama, toujours visé

Un système parfait ? Pas tant que ça. Notamment en raison d’erreurs humaines. Les chercheurs sont parvenus à récupérer 1 500 lettres datées de janvier à novembre 2009 exfiltrées depuis les bureaux du Dalaï Lama. Mais, surtout, il ont réussi à profiter d’un défaut de configuration sur quatre serveurs du cœur de l’infrastructure de cyber-espionnage pour en exfiltrer des listes de victimes. En exploitant ces données, ainsi que celles collectées grâce au sinkhole mis en place, les chercheurs ont identifié quelques cibles : Honeywell aux Etats-Unis, les universités de New York et de l’ouest de l’Ontario, la High Commission of India au Royaume-Uni, deux universités en Lituanie, le National Informatics Center en Inde, et même le quotidien Times of India ou encore Petro IT, une SSII indienne spécialisée sur les industries du gaz et du pétrole.

Un système parfait ? Pas tant que ça. Notamment en raison d’erreurs humaines. Les chercheurs sont parvenus à récupérer 1 500 lettres datées de janvier à novembre 2009 exfiltrées depuis les bureaux du Dalaï Lama. Mais, surtout, il ont réussi à profiter d’un défaut de configuration sur quatre serveurs du cœur de l’infrastructure de cyber-espionnage pour en exfiltrer des listes de victimes. En exploitant ces données, ainsi que celles collectées grâce au sinkhole mis en place, les chercheurs ont identifié quelques cibles : Honeywell aux Etats-Unis, les universités de New York et de l’ouest de l’Ontario, la High Commission of India au Royaume-Uni, deux universités en Lituanie, le National Informatics Center en Inde, et même le quotidien Times of India ou encore Petro IT, une SSII indienne spécialisée sur les industries du gaz et du pétrole.

Mais les chercheurs ont également réussi à identifier des documents dérobés à des représentations diplomatiques, en particulier des documents relatifs à la sécurité des états indiens d’Assam, du Manipur, du Nagaland et de Tripura (des états coincés entre Bangladesh et Birmanie et reliés à l’Inde par le couloir Siliguri ; Manipur et Assam resteraient des foyers d’insurrection particulièrement sensibles). Ainsi que des éléments relatifs aux Naxalites (mouvement révolutionnaire indien) et aux Maoistes présents sur le sous-continent. Et à différents éléments de la défense indienne : les systèmes Pechora, Iron Dome et le projet Shakti. Grâce, notamment, à l’infiltration des systèmes des Military Engineer Services de l’Inde, ou encore ceux de l’institut indien d’études et d’analyses pour la Défense.

La Chine nie toute implication

Les auteurs de l’étude pointent des liens entre le vaste réseau de cyber-espionnage qu’ils ont mis au jour et les pirates chinois. Avec des titulaires d’adresses e-mails installés à Chengdu, dans la province du Sichuan. Bref, pour les chercheurs, « cette enquête et l’analyse mènent directement à la Chine et à des entités connues du monde souterrain du crime de la République Populaire. Il y a également une corrélation évidente à tracer entre la nature des documents volés et les intérêts stratégiques de la Chine. » Mais, préviennent les auteurs, « corrélations n’implique pas causalité. » Selon eux, s’il est donc « certainement possible que les pirates aient été dirigés d’une manière ou d’une autre par des agents de l’état Chinois, nous n’avons pas de preuve pour soutenir une telle assertion. » Interrogé par nos confrères de Computerworld, le porte-parole du ministère chinois des Affaires étrangères Jiang Yu a nié toute implication de son pays dans quelque opération de cyber-espionnage que ce soit.