Spécial sécurite : Clic, boum, Hu ! Les attaques Web de la semaine

Depuis le début du mois d’août, LeMagIT vous propose de découvrir en avant-première des extraits de CNIS Mag, service d’informations en ligne sur la sécurité des systèmes d’information qui ouvrira en septembre.

La plus spectaculaire, celle de Business Week, découverte par Sophos et aimablement commentée par Graham Clueley. Après une attaque par injection SQL, des diffuseurs de malwares Russes se sont attachés à détourner les ancres des « petites annonces » réservées aux jeunes diplômés. La moindre activation du lien http en question déclenche le téléchargement d’un malware venu du froid. La courte séquence de vidéo décrivant l’attaque s’achève sur une énumération de bonnes pratiques dignes des recettes « Owasp Top Ten ».

La plus préoccupante –le hasard fait bien les choses- devait précisément faire l’objet d’une conférence à l’occasion de la prochaine manifestation organisée par l’Owasp à New York. D’après le peu, très peu qu’en disent ses inventeurs, il s’agirait d’une « client side attack » exploitant un défaut Internet Explorer associé à un défaut Adobe. Mais il y a un hic, écrit Robert Hansen, alias Rsnake de Ha.ckers. Bien qu’ayant prévenu largement à l’avance, seul le trou Adobe a pu être comblé avant que ne se déroule la conférence. Le problème découvert sur I.E. semble bien plus compliqué à résoudre. Ce qui contraint les chercheurs à retirer du programme la causerie technique qui devait être donnée à NYC. Une forme d’autocensure responsable qui permet au passage d’égratigner Michael Lynn (ex-ISS, inventeur d’une faille IOS remarquable) Chris Paget (Black Hat 2008, clonage des RFID) et les étudiants du MIT (dernière Defcon, sur le hack des RFID de la régie des transports de Boston).

Spécial sécurité : Sourcefire fait cesser sa cécité, çà c’est sûr…

VMWorld, la réunion institutionnelle annuelle de VMWare, est l’occasion pour beaucoup de publier leurs bans de mariage. C’est le cas notamment de SourceFire, l’entreprise de Martin Roesch, laquelle annonce que désormais, Sourcefire RNA 4.8 (version commerciale de Snort) sera capable de « voir » les VM comme n’importe quelle autre machine située sur un réseau. Une vision brusquement retrouvée grâce à un accord de partenariat avec VMWare, accord dont la première conséquence est d’offrir à ceux qui l’ont signé un droit d’accès aux API VMSafe de VMWare. Vers la fin de l’année, devrait voir le jour une version matérielle (appliance) de cette édition de RNA compatible avec le monde virtuel.

… et McAfee s’affaire en fusionnant son fond

Chez McAfee, aucun changement technique, mais, en revanche, un toilettage marketing de ses produits. Pour satisfaire les premiers usagers de l’informatique virtuelle, l’éditeur amalgame plusieurs de ses outils : antivirus, antispyware, HIPS, et lui donne le nom ronflant de « Total Protection for Virtualization ». Jusque là, rien de très remarquable. Plus intéressante, en revanche, sont les conditions de vente, car il semblerait que cette suite soit vendue à raison d’une licence par machine physique… quelque soit le nombre de VM installées sur le noyau hôte. L’économie serait de taille si le prix du paquet de départ ne change pas trop par rapport aux tarifs actuels. Mais rien à ce propos ne devrait être rendu public avant la sortie de la suite de produits, prévue dans le courant du quatrième trimestre 2008.

Rappelons que son concurrent direct, Symantec, avait, au tout début de l’année, annoncé la sortie d’une « Symantec Security Virtual Machine » reposant sur les API VMSafe. Reste à attendre la sortie des versions d’ESX supportant VMSafe.

Apple corrige enfin le « bug DNS »

Chi va piano va sano. Apple, dans sa frénésie de colmatage mensuelle, corrige son mDNSResponder, la partie cliente qui était susceptible de succomber à un exploit de la « faille Kaminsky ». Lors de la sortie du lot de correctifs du 15 août dernier, seul Bind avait bénéficié d’une rustine, consolidation qui ne concernait que les possesseurs de serveurs. Le Sans dresse une liste commentée des quelques 19 constituants d’OSX 10.5 et 10.4 concernés par ces mises à jour.

Chez France Telecom, les avocats on peur… d’aider les usagers

France Telecom possède, comme toute grande entreprise moderne, un département sécurité conséquent. Département qui lui-même intègre une cellule de veille chargée d’évaluer le niveau de dangerosité des failles récemment découvertes et des exploits connus « in the wild ». Régulièrement, cette cellule publie le fruit de ses recherches, à la fois sous la forme de bulletins d’alerte, diffusés sur un site Web intitulé Vigil@nce (http://vigilance.aql.fr/), et dans les colonnes de plusieurs organes de presse spécialisés disposant d’un site Web. France Telecom possède, comme toute grande entreprise moderne, un département juridique conséquent. Département qui lui-même intègre une cellule chargée de veiller au bon respect de la loi. La loi dans la plus grande rigueur de ses textes… mais pas franchement de son esprit. Ainsi, certains de nos confrères journalistes et éditeurs ont pu, cette semaine, recevoir la missive suivante :

Vous recevez périodiquement les bulletins Vigil@nce, que vous publiez ensuite sur votre site web.

Notre conseiller juridique nous a demandé de ne plus vous transmettre les vulnérabilités ayant un niveau de gravité important.

En effet, dans l'éventualité d'une attaque sérieuse basée sur les informations publiées par votre site, notre société pourrait être accusée de vous avoir transmis des éléments ayant favorisé cette attaque.

A partir de ce jour, vous continuerez donc à recevoir les vulnérabilités de gravité faible, mais les vulnérabilités importantes ne vous seront plus transmises par Vigil@nce.

Grâce à de tels procédés, l’indice de menace relative qui s’affiche sur le site Vigil@nce , oscillera en permanence entre « beau fixe » et « dans la vie faut pas s’en faire ». La lénifiante information d’une cellule-d’alerte-qui-n’a-plus–le-droit-d’émettre-d’alerte devrait logiquement aboutir à la suppression pure et simple de celle-ci, puisque son utilité sera proche de l’inverse de l’infini.

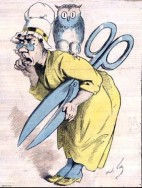

Il n’existe pas, en France, et contrairement à l’ensemble de nos voisins européens (Allemagne, Grande Bretagne notamment) de Cert grand public qui, à l’instar du Cert Industrie, puisse délivrer une information objective, complète, délivrée sans le moindre alarmisme ou sensationnalisme. De Lopsi en LSQ, de conseillers du barreau tombés de leur perchoir en conseils avisés d’industriels cherchant à étouffer les purulences de certains développements bâclés, il devient de plus en plus difficile, pour le commun des mortels, de pouvoir compter sur une information ni sirupeuse, ni anesthésiée par les ciseaux d’Anastasie.

Les professionnels, eux, fouillent régulièrement le flux des IRC, les papotages de Milw0rm, les colonnes du Bugtraq, les fils du Full Disclosure, la compilation de Secunia... il est vrai que ces sources étrangères ne risquent ni les foudres d’un juge, ni la ire d’un avocat-conseil engagé par un équipementier soucieux de son image de marque.

Illustration : Anastasie, gravure d’André Gill, L'Éclipse, 19 juillet 1874