Spécial sécurite : Scabreux staccato Scada, l’esclandre est scandé

Depuis le début du mois d’août, LeMagIT vous propose de découvrir en avant-première des extraits de CNIS Mag, service d’informations en ligne sur la sécurité des systèmes d’information qui ouvrira prochainement. Dans cette édition, des questions autour d’une erreur policière, de la cybersécurité d’Etat et du piratage informatique.

- Scabreux staccato Scada, l’esclandre est scandé

- Furtivement, les faux fafs font foi

- Ebay béant rend béat les barbouzes

- Microsoft guerroie pour l’honneur

- Winzip, bug, fix et licence

Et de trois. Après l’alerte lancée par Kevin Finisterre (in Milw0rm)à propos des logiciels Citect, après le bulletin émis par C4 sur les imperfections de PCU400 d’ABB, c’est au tour de RealWin de RealFlex de faire la hune du bugtraq. Ce serveur Scada qui tourne sous Windows 2000/XP est susceptible de succomber à un simple stack overflow. Ruben, l’inventeur de l’exploit et chercheur de Reversemode.com précise que cette faille affecte la version de démonstration dudit logiciel, et qu’il est possible que les éditions réellement commercialisées soient épargnées. Il reste que 3 exploits Scada découverts en moins de 4 semaines, cela prouve au moins que ce genre d’outil, longtemps demeuré dans l’ombre, suscite un intérêt certain auprès des chercheurs en sécurité. Avis de vent frais sur Manche Ouest, Manche Est et Cap Kevin Finisterre, risque de grain probable orienté MoSB, Month of Scada Bugs, évoluant à fort dans le courant du mois à venir.

Le THC (The Hacker’s Choice), connu notamment pour ses recherches sur le hacking des réseaux GSM, vient de découvrir comment contourner la sécurité de lecture permettant de révéler un véritable passeport équipé d’une étiquette RFID… et son équivalent aussi maquillé qu’un acteur de sitcom. Cet émulateur de passeport montre à quel point sont vaines les assurances récitées par les responsables politiques à l’origine de ce mésusage technologique. L’espace d’un instant, et grâce au THC Elvis a donc pu ressusciter et affirmer son identité dans un aéroport Hollandais. Dans un communiqué, le THC rappelle les risques qu’entraîne l’usage immodéré d’une technologie immature dans le cadre d’applications de haute sécurité : vol d’identité, usurpation d’identité dans le cadre d’attaques « man in the middle », falsification et forgerie, relâchement de la vigilance des personnes initialement chargées de la sécurité aux frontières (officiels de la PAF notamment)… et le THC de conclure « Never let a computer do a job that can be done by a human » L’on pourrait ajouter qu’il est plus que dangereux que de tels outils puissent servir de preuve d’identité ou d’éléments d’authentification compte tenu de leur manque de « solidité » technique.

Les étiquettes radio sont de formidables outils pour qui cherche à optimiser une gestion de stock –c’est également, à terme, un important facteur de suppression d’emplois peu qualifiés-. Elles affinent les flux des biens de consommations et marchandises, facilitent le suivi et le marquage de tout objet en transit, et ouvrent de nouveaux débouchés dans le domaine automobile (clefs de contact, cartes de fidélité, de péage d’autoroute et autres micropayements…) du tourisme (forfaits, passes) des transports (cartes de métro). Mais le mésusage de cette technique peut entraîner des dérapages imprévisibles lorsqu’elle est associée à l’identité non plus d’un objet, mais d’une personne.

Chiner sur eBay est souvent un régal pour les experts en sécurité. Après les disques durs un peu trop bavards, voici que l’on y trouve les appareils photos des agents secrets au Service de la Reine et les routeurs paramétrés « en dur » sur les machines d’un réseau municipal.

L’affaire des photos indiscrètes est révélée par un titre tapageur du Sun. Lequel nous narre la surprise d’un Britannique citoyen qui, après avoir acquis pour quelques Livres un appareil photo numérique sur eBay, découvre en sa mémoire une série de photos de roquettes d’origine supposée Iranienne, de documents anthropométriques, de clichés de fichiers policiers, de crédences d’ordinateurs et d’empreintes … digitales sur support du même métal. Bref, une série de documents de travail relatifs à une opération visant Al Qaida. La carte mémoire aurait été « égarée » par un agent du MI6, les services secrets de la Couronne. Comme il est de tradition, ces temps-ci, en Grande Bretagne, de perdre des clefs usb gouvernementales, des fichiers militaires, des secrets d’états sur CD ou dossier papier et des rapports ministériels sur SD-card, le Britannique ebayeur et néanmoins citoyen responsable s’est empressé de discrètement rapporter l’objet douteux au commissariat d’Hemel Hempstead. Lequel commissariat comme un seul homme a vivement éconduit ce patriote en lui recommandant un repos salvateur. Les services de sécurité antiterroristes sont intervenus après coup, quelques jours plus tard, réquisitionner l’objet du scandale. Tout est sauvé… for l’honneur.

Pour Andrew Mason, tout aussi Britannique que le précédent, mais, par hasard, également expert en sécurité, l’aventure débute avec l’achat d’un routeur Cisco VPN 3002. Routeur acquis pour la modique somme de 99 Pences et achat motivé par l’intention d’utiliser ledit routeur dans le cadre du travail. Mason connaît bien l’appareil, si bien qu’il est même auteur d’un livre consacré à cet équipement. Un équipement dit de « sécurité » qui, à peine mis sous tension et raccordé au réseau, s’est empressé de se connecter à son ancien seigneur et maître, le réseau informatique de la commune de Kirklees. Mason, en professionnel avisé, prévient immédiatement le service informatique en question… lequel, comme un seul homme, éconduit ce patriote en lui recommandant un repos salvateur. Il doit y avoir quelques mariages consanguins entre les fonctionnaires des communes de Kirklees et de Hempstead. Il faudra attendre la publication de cette nouvelle sur le Web pour que l’administrateur réseau intervienne. Nos confrères de PC Pro narrent avec certains élans mélodramatiques cette collection de vieux classiques : mot de passe « en dur » dans la configuration d’un équipement, absence de gestion sérieuse des stocks, absence de processus de « nettoyage » du matériel reversé… L’informatique de Kirklees pourrait bien devenir un cas d’école pour les impétrants CISSP.

Brian Krebs du Washington Post se lance dans une interminable diatribe vantant les mérites procéduriers de Microsoft et de l’Etat de Washington –ce qui, d’un point de vue géoéconomique, est bonnet blanc et blanc bonnet-. Le tandem, nous apprend l’éditorialiste sécurité du Post, poursuit en justice un vendeur d’outils de nettoyage de Ruche, Registry Cleaner for XP, sous prétexte que le coupable utilisait des « scarewares ». Il s’agit là d’appliquettes Java ou ActiveX affichant un pseudo message d’alerte sur l’écran d’un internaute de passage, laissant croire que ledit message est émis par la console elle-même ou un esprit bienveillant veillant attaché au Web visité. Lequel cyber dieu lare conseille in petto d’acquérir au plus vite le fameux Registry Cleaner for XP. Pratiques déloyales et trompeuses, le fait est indiscutable. Microsoft ne s’arrêtera pas là, nous assure Krebs, puisque sont également dans le collimateur des « collègues » portant le nom de Antivirus 2009, Malwarecore, WinDefender, WinSpywareProtect ou XPDefender. Plainte contre X toutefois, puisque certains de ces prétendus programmes de protection sont parfois également des nids de spywares, généralement émis depuis les serveurs des clients du RBN et de ses successeurs. Cette lutte, rappelons-le, ne date pas des premières plaidoiries des avocats de Seattle. Depuis plusieurs années déjà, Dancho Danchev, infatigablement, dénonce ces escroqueries au fil de billets invariablement intitulés « A Diverse Portfolio of Fake Security Software ».

De mémoire d’usager de Windows ou de MS-DOS, on n’a jamais vu Microsoft engager un procès et le gagner contre une filière mafieuse ou une entreprise faisandée située de l’autre côté de l’ex-rideau de fer. Ces rodomontades, qui viennent de frapper une entreprise américaine peu scrupuleuse mais peu dangereuse, ont excessivement peu de chance de dépasser à l’avenir le stade du communiqué de presse. Surcouf (Robert Charles, le corsaire, pas le revendeur de matériel informatique) avait coutume de dire que l’on se bat souvent pour ce qui nous manque le plus.

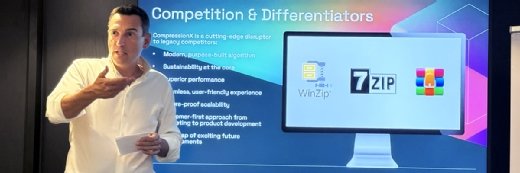

Une série de failles vient d’être colmatée, c’est l’occasion pour Niko Mak de nous offrir cette version 11.2 SR-1 (Build 8261) de Winzip, probablement le plus ancien archiveur/compacteur sous Windows qui ait jamais été écrit. Il précéda d’ailleurs les tentatives de « windowisation » de Phil Katz, le père dePkzip. Depuis, le traitement des fichiers Zip est intégré au noyau de la famille Windows. Mais avec bien moins de souplesse. Ajoutons également que Winzip est capable de lire et traiter des ensembles de fichiers stockés au format « disque » des principaux hyperviseurs et moteurs de machines virtuelles modernes –et par conséquent le format de sauvegarde des systèmes de la génération Vista, les disques VMWare etc. Une raison suffisante pour qu’en entreprise, chacun s’acquitte du montant de la licence…