Chris Kemp, Nebula : «OpenStack n’est pas un produit»

Pour le fondateur et Pdg de Nebula, et ancien directeur technique de la Nasa, OpenStack est avant tout une implémentation de référence d’un framework. Comprendre par là qu’il n’y a pas une manière de sécuriser un cloud OpenStack mais de multiples. Et que tout dépend en fait des composants choisis pour l’implémentation.

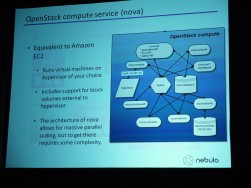

Intervenant lors du Cloud Security Alliance Summit, qui s’est déroulé à San Francisco ce lundi 27 février, en amont de la RSA Conference, Chris Kemp, Pdg et fondateur de Nebula, a multiplié les parallèles entre OpenStack et les offres Cloud d’un Amazon : pour lui, à certains égards, OpenStack est ainsi comparable à EC2. Mais aussi à S3 pour le stockage. Mais en fait, tout semble bien séparer OpenStack des offres d’Amazon. À mesure qu’il détaille l’architecture de la pile Cloud open source, et ses composants, une rengaine lancinante revient : celle de l’ouverture.

Intervenant lors du Cloud Security Alliance Summit, qui s’est déroulé à San Francisco ce lundi 27 février, en amont de la RSA Conference, Chris Kemp, Pdg et fondateur de Nebula, a multiplié les parallèles entre OpenStack et les offres Cloud d’un Amazon : pour lui, à certains égards, OpenStack est ainsi comparable à EC2. Mais aussi à S3 pour le stockage. Mais en fait, tout semble bien séparer OpenStack des offres d’Amazon. À mesure qu’il détaille l’architecture de la pile Cloud open source, et ses composants, une rengaine lancinante revient : celle de l’ouverture.

Le service de traitement de la pile, Nova ? Il fait fonctionner des machines virtuelles sur la plupart des hyperviseurs - il manque certes Hyper-V et Chris Kemp a appelé de ses voeux des efforts de Microsoft. Derrière, pour le stockage, Nova-volume, offre des API ouvertes à iSCSI, Sheepdog, ceph... Le choix du SGBD utilisé par Nova pour gérer la persistance des instances virtuelles est relativement libre du moment qu’il supporte SQL. Des API sont aussi fournies pour la supervision. Côté stockage, OpenStack propose son modèle de stockage objet, Swift. Mais globalement, «vous utilisez à peu près ce que vous voulez ».

Même ouverture pour le service de gestion des images des machines virtuelles : SQL pour les métadonnées, et Ceph, S3, Swift, ou encore un système de fichiers local pour le stockage. Et la rengaine revient pour keystone, le service de gestion des identités et de l’authentification : «ce n’est pas un projet de gestion des identités», non, il s’interface via des API avec LDAP, MySQL, et d’autres encore, y compris pour la supervision et l’enregistrement des activités.

Même ouverture pour le service de gestion des images des machines virtuelles : SQL pour les métadonnées, et Ceph, S3, Swift, ou encore un système de fichiers local pour le stockage. Et la rengaine revient pour keystone, le service de gestion des identités et de l’authentification : «ce n’est pas un projet de gestion des identités», non, il s’interface via des API avec LDAP, MySQL, et d’autres encore, y compris pour la supervision et l’enregistrement des activités.

Vers une implémentation sécurisée de référence ?

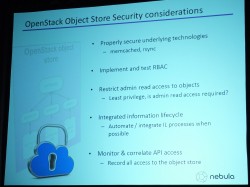

En fait, comme Chris Kemp le souligne lui-même, OpenStack semble briller par sa flexibilité et son ouverture du sol au plafond. D’ailleurs, pour lui, «la question n’est pas de savoir si vous voulez déployer OpenStack mais quelle implémentation vous voulez en déployer ». Du coup, non, «les contrôles de sécurité ne sont pas là directement out of the box ».

Alors, sécuriser une implémentation OpenStack, c’est surtout sécuriser les composants qui ont été retenus : généralement, il s’agit de respecter «les pratiques de référence applicables aux technologies open source ». L’avantage, c’est que l’ouverture de l’ensemble et la multiplication des points d’interface permettent d’envisager beaucoup d’options d’intégration avec une infrastructure de gestion et de supervision de la sécurité existante, notamment dans la perspective de l’utilisation d’un SIEM (système de gestion des incidents et des événements de sécurité) : la pile est «conçue pour fournir un contrôle en profondeur ». Et Chris Kemp de recommander de s’appuyer en priorité sur des composants dont les équipes internes ont déjà la maîtrise.

Alors, sécuriser une implémentation OpenStack, c’est surtout sécuriser les composants qui ont été retenus : généralement, il s’agit de respecter «les pratiques de référence applicables aux technologies open source ». L’avantage, c’est que l’ouverture de l’ensemble et la multiplication des points d’interface permettent d’envisager beaucoup d’options d’intégration avec une infrastructure de gestion et de supervision de la sécurité existante, notamment dans la perspective de l’utilisation d’un SIEM (système de gestion des incidents et des événements de sécurité) : la pile est «conçue pour fournir un contrôle en profondeur ». Et Chris Kemp de recommander de s’appuyer en priorité sur des composants dont les équipes internes ont déjà la maîtrise.

Pour lui, OpenStack est donc d’abord une fondation «flexible» mais qui continue de laisser de nombreuses questions en suspens. Alors, selon le fondateur de Nebula, il faut s’attendre à voir apparaître des produits commerciaux conçus pour répondre à ces questions. Et d’évoquer l’idée d’implémentations de référence ciblées.