Simon Crosby veut révolutionner la sécurité du poste de travail

L’ancien directeur technique de Citrix vient de lancer la première bêta publique de Bromium, sa solution de sécurisation des postes de travail basée sur un usage intensif de la virtualisation. Une approche avec laquelle il se détache radicalement de celles liées à un hyperviseur de type 1 pour le poste Client où Citrix apparaît pourtant en avance.

Pour lui, le VDI n’apporte aucune réponse à la question de la sécurisation du poste de travail. Pas plus que les systèmes de prévention des fuites de données. Dans un entretien accordé au MagIT en amont du lancement de la première bêta publique de la solution de sa start-up Bromium, l’ancien directeur technique de Citrix explique : «le VDI ne résout pas le problème; il n’aurait pas empêché par exemple le piratage de RSA. [...] Le problème est simplement que nos systèmes informatiques ne reflètent pas la réalité de l’humain. En particulier, le poste de travail est déjà un environnement multi-tenant : l’utilisateur et l’entreprise. Personne ne s’interroge là-dessus pour le poste de travail alors même que personne ne songerait à utiliser un environnement Cloud qui ne soit pas multi-tenant.» Le problème est posé : le poste de travail est l’enjeu d’intérêt divergents, parfois conflictuels. Et si le DLP suffisait à résoudre le problème... «il n’y aurait pas eu Wikileaks.» Mais Simon Crosby s’attache à aborder la question de manière pragmatique : «les utilisateurs sont souvent contraints de naviguer dans des domaines non sécurisés pour servir les clients. Et là, nous n’avons pas les moyens de les protéger. [...] Même un utilisateur bien intentionné peut faire des choses dangereuses.» Toute la question consiste donc à savoir comment protéger l’entreprise des menaces malicieuses en même temps que des autres.

«Nous ne disposons pas de systèmes informatiques parfaitement sûrs», estime l’ancien directeur technique de Citrix. Et de faire un parallèle avec l’organisation militaire byzantine: « il faut protéger le général de la compromission; découper le projet en tâches méfiantes les unes des autres; et assurer leur communication par des canaux sécurisés aussi étroits que possible.» Le tout en contrôlant les accès aux données et aux ressources système.

Sa solution ? Isoler chaque processus applicatif dans une machine virtuelle, de manière transparente pour l’utilisateur : «on fait cela avec un hyperviseur léger. Un simple fichier MSI qui installe des ‘outils magiques‘ qui retirent aux tâches toute capacité de sortir de la micro-machine virtuelle dont elles sont captives sans provoquer une sortie de machine virtuelle au niveau du matériel.» Dès lors, l’hyperviseur de Bromium prend des allures de sandbox, cachant aux processus la réalité de l’environnement dans lequel ils s’exécutent - «une petite pilule bleue pour les gentils,» commente ironique Simon Crosby : ils n’ont aucun accès direct au système d’exploitation, ni à ses API, et ne voient que ce que l’on veut leur donner à voir; ils sont isolés dans des «micro-machines virtuelles». Y compris au niveau du système de fichiers.

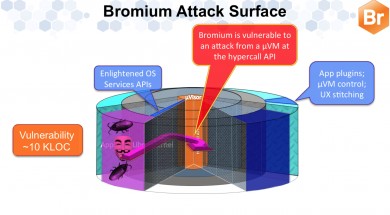

Une approche qui rappelle celle de certains outils de déboggage. Mais Simon Crosby n’en dira pas plus sur sa recette mystère. Sinon que Bromium ne provoquerait aucune dégradation des performances et ne bride en rien les communications inter-applications. Selon Simon Crosby, la brique logicielle de la solution de contente de moins «de dix mille lignes de code.» Le point faible de la solution ? Elle est fortement dépendante du processeur. Le système d’exploitation n’aurait ainsi rien d’un souci, mais la solution a d’abord été développée pour les machines à processeur Intel. Non pas que les puces AMD y soient hermétiques : il faudra juste un peu plus de temps.