Spécial sécurité : BBC, les virus parlent aux virus

Aujourd'hui, nos confrères de CNIS Mag, magazine spécialisé dans la sécurité des systèmes d'information, relèvent que le site de la très sérieuse BBC a pu infecter les PC de ses visiteurs puis se tournent vers l’arrivée du très attendu SP1 de Windows 7 et Windows Server 2008 R2. Enfin, ils livrent le programme du prochain Symposium SSTIC avant de s’interroger sur les origines toujours floues de Stuxnet qui aujourd’hui semblent avoir germé dans les labos du Mossad.

Sommaire

Sommaire

1 - BBC : les virus parlent aux virus

2 - SP1 W7/2008R2 : ca vient de sortir

3 - Sstic : fuzzing, analyses, reverse à tous les étages

4 - Pot de départ et ver d’adieu

1 - BBC : les virus parlent aux virus

Quelques heures durant, révèle le blog de Websense, la très respectable BBC (ou plus exactement le site web de la radio musicale BBC Radio 6 ) a hébergé un vecteur d’attaque en « drive by download », susceptible d’infecter les postes de chaque internaute visiteur sans que celui-ci n’ait à interagir de quelque manière que ce soit.

Ce genre d’attaque est techniquement très banale. Ce qui l’est moins, c’est qu’elle utilise comme support un média d’envergure nationale, équivalent à un France Inter ou un RTL.

2 - SP1 W7/2008R2 : ca vient de sortir

Il est enfin là, le premier service pack de la génération Windows 7, après une phase de « pré-version » relativement longue. Les usagers et administrateurs effectuant leur mise à jour via Windows Update ou WSUS Server doivent préalablement installer le SSU. Ce SSU, alias Service Stack Update, alias KB 976902, alias le « trou noir Microsoft d’octobre 2010 » chargé de la gestion des suppressions de code, les mises à jours, gestion des « language pack » etc, avais singulièrement défrayé la chronique à la fin de l’an passé. Il s’agit d’un « correctif d’application de correctif ». Cette phase est indispensable pour prévoir une désinstallation ultérieure du SP1 en cas de problème.br>

Mais ce n’est pas tout. L’installation demande quelques autres précautions supplémentaires. Trois précédents correctifs (983534, 979350 et 2406705), notamment, exigent une procédure spéciale ou peuvent provoquer une erreur d’installation, fort heureusement documentée par un article de la base de connaissance.

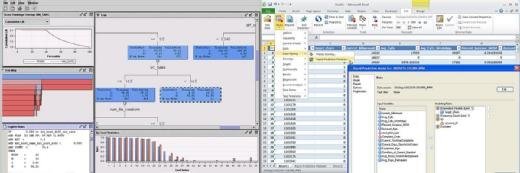

Le guide de déploiement du SP, notablement utile pour les serveurs 2008 R2, compte 20 pages. Kilométrique également est la liste de rustines intégrées dans ledit SP (tout comme kilométrique est le nom du fichier XLS qui les répertorie… à tel point qu’il est parfois prudent de renommer ledit fichier avant que de l’ouvrir). Outre le récapitulatif des corrections passées, l’on y trouve quelques perfectionnements dans les mécanismes de gestion mémoire et de l’infrastructure supportant les « bureaux virtuels distant ». Mentionnons également l’ajout de DirectAccess (gestion automatique des connexions distante avec un réseau d’entreprise), les MSA (managed services account étendus au zones « externes » telles que DMZ et extranets), une amélioration des performances des mécanismes d’authentification du coté des contrôleurs de domaine, et quelques perfectionnement sur W7 Station des performances des ports HDMI… mais toujours pas, hélas, la moindre gestion du mode UAC2 (USB Audio Class 2) des ports USB, alors que OS/X et le plus limité des Linux de nouvelle génération gèrent sans l’ombre d’un problème les périphériques sonores haut de gamme. Windows, contrairement à ce que tente de faire croire les services marketing de Redmond, n’est toujours pas prêt à attaquer le marché du multimédia sérieux et du traitement de signal professionnel.

3 - Sstic : fuzzing, analyses, reverse à tous les étages

Le programme détaillé des communications retenues pour le prochain Sstic de Rennes (8 au 10 juin prochain) est disponible sur le site du symposium. On y retrouvera les orateurs habituels (N.Ruff, L. Duflot, V. Nicomette, A. Gazet, G. Valadon) et d’autres, aux interventions moins récurrentes mais qui sont loin d’être des inconnus : S. Bortzmeyer, N. Gregoire, L . Montalvo ou J. Lancia. Les sujets traités vont de l’analyse de programmes applicatifs au fuzzing des cartes à puce, en passant par l’examen de mécanismes de chiffrement propriétaire ou l’évaluation globale de la sécurité des noyaux « mobiles ». Et, comme chaque année, des Rump Sessions débridées et un débogage analytique de la Rue de la Soif. Les réjouissances étant désormais connues, il ne reste plus qu’à attendre l’ouverture des inscriptions. Attention : lesdites inscriptions sont traditionnellement prises d’assaut et closes généralement en moins de 12 heures.

4 - Pot de départ et ver d’adieu

Selon le quotidien Israélien Haaretz, l’origine de Stuxnet pourrait effectivement être issue de gamètes du Mossad. L’élément de preuve se trouverait dans la séquence vidéo d’une fête donnée à l’occasion du départ à la retraite du général Gabi Ashkenazi, Chef d’état major de Tsahal. C’est lors du panégyrique de ce militaire qu’aurait été porté le crédit d’une opération informatique couronnée de succès ayant entrainé la destruction des centrifugeuses d’une centrale nucléaire iranienne. Le général Ashkenazi avait été placé sous les feux de la rampe à l’occasion de l’abordage de la flottille pour Gaza en mai 2010. Comme aucune armée au monde ne peut avouer officiellement la paternité de Stuxnet, ce « fait d’arme » et ses conséquences hypothétiques peuvent bien servir à redorer les étoiles d’un quarteron de généraux en retraite… ou moins.