lpictures - Fotolia

LockBit 3.0 : des indépendants très divers

Ils utilisent le ransomware de l’enseigne sans pourtant avoir de lien établi avec elle. Certains ont commencé à mettre en place leur propre infrastructure de négociation et de divulgation de données volées. D’autres apparaissent peu structurés et demandent rarement des rançons de plus de 1 000 $.

Tous les LockBit 3.0 n’ont pas la même saveur. Certes, il faut compter avec LockBit Black (dopé au code de feu BlackMatter) et LockBit Green (infusé à la sauce Conti), mais également les rançongiciels générés avec un outil dédié, un « builder », qui a échappé à la franchise en septembre 2022.

Un éventail varié d’indépendants utilise ce builder pour conduire des cyberattaques et extorquer de l’argent à leurs victimes, mais sans lien établi avec l’enseigne mafieuse bien connue.

Fin février, Sophos a indiqué avoir observé des rançonneurs utilisant ce builder après avoir exploité des récentes vulnérabilités affectant ScreenConnect de ConnectWise. La marque de l’emploi de ce builder avait été observée lors de la cyberattaque menée contre le centre hospitalier de Versailles, fin 2022. Tout récemment, il a été employé dans le cadre d’une cyberattaque contre le système d’information du ministère de la Communication et de l’Information (Kominfo) indonésien.

Les acteurs malveillants utilisant ce builder présentent des niveaux d’avancement différents dans leurs méthodes d’extorsion. La majorité de ceux qui sont observables, à partir d’échantillons téléversés dans des bacs à sable d’analyse de maliciels – à commencer par le célèbre Virus Total – pourrait se contenter d’extorsion simple. À savoir du chiffrement de données sans vol préalable, quand d’autres ont déjà mis en place un environnement de gestion des négociations, voire de divulgation de données exfiltrées du système d’information de leur victime.

Pour ce tour d’horizon, nous nous sommes penchés sur une trentaine d’échantillons présents sur lesdits bacs à sable d’analyse depuis le mois d’avril.

Les plus modestes

Les acteurs les moins avancés se contentent du courrier électronique, de la messagerie chiffrée Tox, de Session, de Telegram, et/ou de Jabber pour conduire les négociations. Ils ne semblent pas disposer de site vitrine pour revendiquer leurs attaques et divulguer les données de leurs victimes.

Certains se sont donné un nom, d’autres pas. Parfois, le montant demandé en rançon est clairement mentionné dans la mal nommée ransom note. Ce fichier texte déposé par le ransomware à son exécution ne contient pas toujours de montant ; c’est même exceptionnel avec les groupes pratiquant la double extorsion.

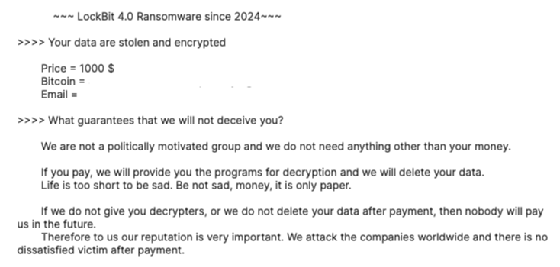

Là, nous avons constaté des montants parfois très bas – de quelques centaines de dollars, en bitcoin, à quelques milliers. Cela vaut pour celui qui se fait passer pour « LockBit 4.0 » ou encore AsiriumSquad et Ikaruz Red Team. Le premier apparaît avoir réussi à se faire payer au moins 10 fois depuis début février, pour un total d’un peu plus de 0,15 btc. C’est le seul du lot pour lequel nous avons pu retracer les paiements.

Random131313 se distingue, dans ce groupe, par une tarification progressive, de 2 000 $ à 11 000 $ suivant le temps écoulé, et avec une condition : pas de négociation, tant que 2 000 $ n’ont pas déjà été versés.

Le cluster TronBit n'est guère plus exigeant mais se fait payer en USDT-TRC20. Et il semble y être parvenu plus de 70 fois depuis le début 2024.

| LockBit 4.0 Ransomware |

| 1713ba54373bbdfed5b07e6244e1597ac94f5e2c |

| f7d5e39e1b031002887b4a7d8a8ef889c892c3e7 |

| bc0f3b9a7f1cfc415e4a34b48f065e0025ee9c5f |

| e16a5d32dea354085cd845f9ab8b3d778f890cb4 |

| AsiriumSquad |

| 2c3b2ed20f1e8e630c61109288bd0ac64b5e0329 |

| Ikaruz Red Team |

| b65183cc886185a8c34860f68d3289d8e9dd84e3 |

| 41258492cf2d2571430297723d82195d0b8c59bc |

| 8013e91c3eb96befc40b00aecc21784750c59fbe |

| Abdrahamteam |

| 644e760bf43d414b988e482cec9369ab47f11d16 |

| ca91c5dbf952cb8d17b681e56c66288b7adee5c0 |

| Rans0m Resp0nse Ransomware RR |

| 5bb4d855b203b3382e60da82dda1f60ac23c4d5 |

| AlphaCat |

| 58bb54cd72323d0a73a3839e1b00b84d9260dcb3 |

| BlackCat |

| 6658f7ea0ddb3d583f2784dc1d1708199d6dc341 |

| PC Locker 3.0 by Mr.Robot |

| f12b6544e3ddb41439bdfcc0ff8422d6372a1276 |

| c1047d72d4cdce21af4bb989ad1bee437edb7f80 |

| Random131313 |

| 61266a3dcc0d15707eaddeecf73c59ce78b6d6b5 |

| Bit Decryptor |

| 59e7be8bd12e72cb3afa165bff2a8287ea1aab5d |

| Shopsupportoff |

| 44a08da376850ffe5634f8bf8d3bc2dde52ed8a2 |

| Keying |

| 7fd534c2b3e6d2e0828520fa04c24d180fa8788c |

| SEXi |

| 2a100aa5902ba6f9f35187117182afabf220071b |

| Autres |

| 0adeef58c872f8fd1143070cff8fb2415a258189 |

| 066eb262028923c3d20f5ce4069d26b9371911bc |

| 34270e442f37cd46db49d6896a8f154980af855f |

| 804d8778530d2ee8f5b6911f206971c62a739af4 |

| 48a17b8585142c9d7f9cd2feb6cf20c1accdd4e8 |

| 1d37498749181a19cb171b9813a51ae4cf288eba |

| 6c29c41ca7d413846057b6f32059ca1c714782bb |

Ces acteurs malveillants n’en sont pour autant pas moins dangereux. Les équipes de renseignement sur les menaces d’Equinix en suivent ainsi un, sous la référence ETG-01, qui utilise le builder de LockBit 3.0 pour les systèmes Windows et un variant de Babuk pour les hôtes VMware ESXi, appelé SEXi.

Ceux qui préparent leur montée en gamme

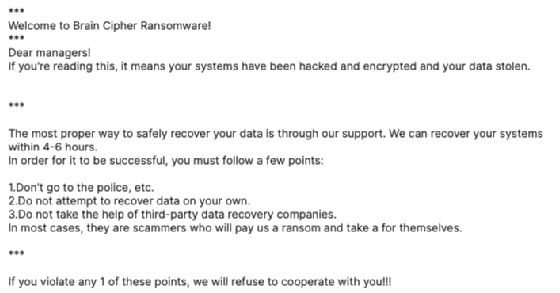

Dans cette catégorie-là, nous avons observé deux enseignes émergentes : Brain Cipher Ransomware et Nullbulge Lock. Aucun des deux n’a de vitrine connue à l’heure où ces lignes sont publiées. Mais tous les deux fournissent un lien vers une interface Web, accessible via Tor, pour les négociations.

Celle de Brain Cipher Ransomware est, pour l’heure, assez basique, mais sa seule existence suggère celle d’un backend de gestion des négociations et des paiements tels qu’un système de gestion de tickets de support ou de relation client.

Selon nos informations, les opérateurs de Brain Cipher Ransomware ont déjà fait des victimes de premier rang, demandant des rançons à six chiffres. L’apparition prochaine d’une vitrine aux couleurs de cette enseigne apparaît dès lors vraisemblable.

| Brain Cipher Ransomware |

| 968c4ae64dcb71c9eeffd812ef38a69d5548b3bb |

| Nullbulge Lock |

| 89d9b7c3eff0a15dc9dbbfe2163de7d5e9479f58 |

Ceux qui l’ont déjà opérée

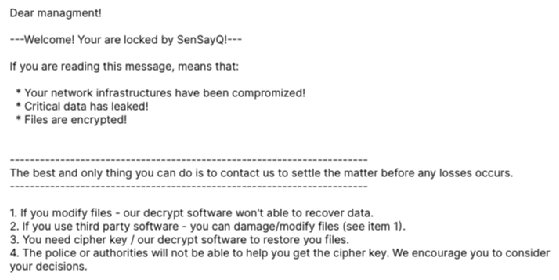

Deux enseignes sont déjà passées à l’étape suivante : DragonForce et SenSayQ. Le site vitrine de ce dernier a été découvert début juin. Pour l’heure, seules deux victimes y ont été revendiquées.

DragonForce est plus prolixe : on lui connaît 65 victimes à ce jour, dont un opérateur de transports en commun à Honolulu, ou encore Seafrigo en France. Son site vitrine est connu depuis la mi-décembre 2023. Selon Cyble (spécialiste du renseignement sur les menaces), le groupe est effectivement apparu en novembre dernier.

La note de rançon déposée à l’occasion du déclenchement du chiffrement contient, comme il se doit, les informations nécessaires pour engager la négociation.

DragonForce accepte la négociation par Tox ou via une interface Web dédiée, tandis que SensayQ prend en charge le mail et sa propre interface Web.

Les revendications de DragonForce font ressortir d’importantes différences dans les volumes de données volées et ainsi, potentiellement, l’attention apportée à conduire les attaques en profondeur et avec discrétion : de quelques gigaoctets de données à plusieurs centaines de gigaoctets, selon les cas. Chaque divulgation apparaît faire l’objet de la création d’un onion dédié – sans que cela implique un serveur différent à chaque fois.

| DragonForce |

| e164bbaf848fa5d46fa42f62402a1c55330ef562 |

| a05551c8536eb6489651a9481911d107fd1c34ef |

| SensayQ |

| 7a5d444aedf8315a6345e07415b5d8e69d3708a8 |

| 7e342f213c6762f78cd093ec4301515ed7490f4f |